Una vulnerabilidad en el altavoz inteligente de Google Home permitió instalar una cuenta de puerta trasera que podría usarse para controlarlo de forma remota y convertirlo en un dispositivo de espionaje al acceder a la alimentación del micrófono.

Un investigador descubrió el la vulnerabilidad y recibió $ 107,500 por informarlo responsablemente a Google el año pasado. A principios de esta semana, el investigador publicó detalles técnicos sobre el hallazgo y un escenario de ataque para mostrar cómo se podría aprovechar la vulnerabilidad.

Proceso de compromiso

Mientras experimentaba con su propio mini altavoz Google Home, el investigador descubrió que las nuevas cuentas añadidas mediante la aplicación Google Home podían enviarle comandos de forma remota a través de la API en la nube.

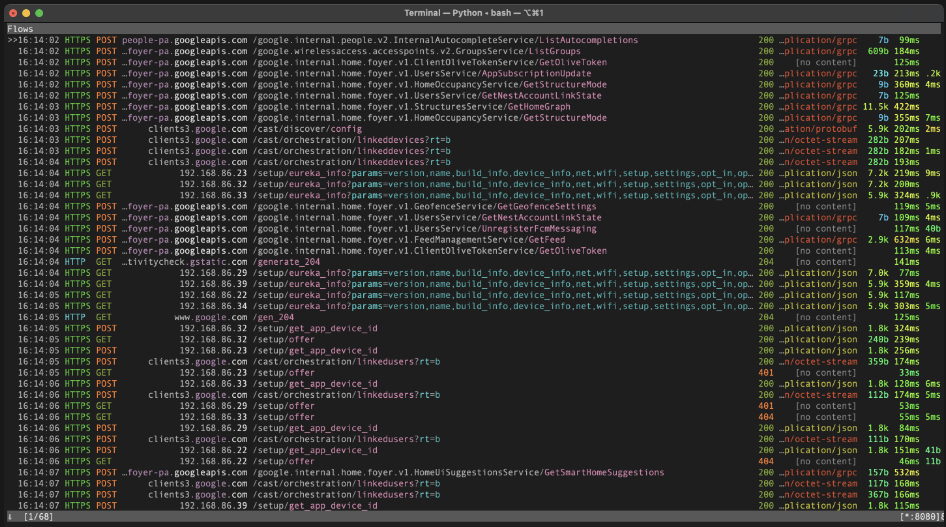

Usando un escaneo de Nmap, el investigador encontró el puerto para la API HTTP local de Google Home, por lo que configuró un proxy para capturar el tráfico HTTPS encriptado, con la esperanza de arrebatar el token de autorización del usuario.

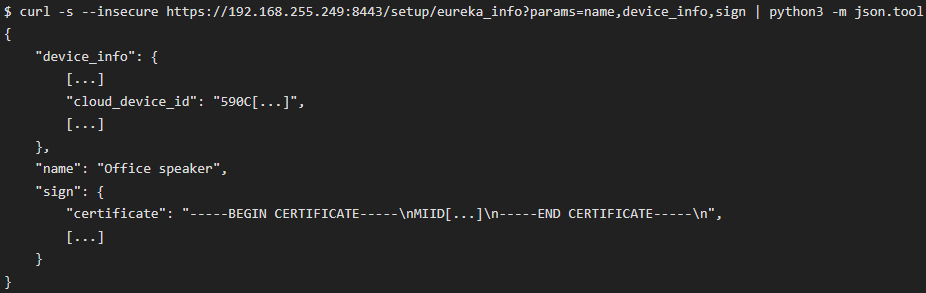

El investigador descubrió que agregar un nuevo usuario al dispositivo de destino es un proceso de dos pasos que requiere el nombre del dispositivo, el certificado y la “ID de la nube” de su API local. Con esta información, podrían enviar una solicitud de enlace al servidor de Google.

Para agregar un usuario deshonesto a un dispositivo objetivo de Google Home, el analista implementó el proceso de vinculación en una secuencia de comandos de Python que automatizó la exfiltración de los datos del dispositivo local y reprodujo la solicitud de vinculación.

El ataque se resume en el blog del investigador de la siguiente manera:

- El atacante desea espiar a la víctima dentro de la proximidad inalámbrica de Google Home (pero NO tiene la contraseña de Wi-Fi de la víctima).

- El atacante descubre el Google Home de la víctima escuchando direcciones MAC con prefijos asociados con Google Inc. (p. ej., E4:F0:42).

- El atacante envía paquetes de desautorización para desconectar el dispositivo de su red y hacer que ingrese al modo de configuración.

- El atacante se conecta a la red de configuración del dispositivo y solicita la información de su dispositivo (nombre, certificado, ID de nube).

- El atacante se conecta a Internet y utiliza la información del dispositivo obtenida para vincular su cuenta al dispositivo de la víctima.

- El atacante ahora puede espiar a la víctima a través de su Google Home a través de Internet (ya no es necesario estar cerca del dispositivo).

El investigador publicó en GitHub tres PoC para las acciones anteriores. Sin embargo, estos no deberían funcionar en los dispositivos de Google Home que ejecutan la última versión de firmware.

Los PoC van un paso más allá de simplemente plantar a un usuario deshonesto y permiten espiar por el micrófono, realizar solicitudes HTTP arbitrarias en la red de la víctima y leer/escribir archivos arbitrarios en el dispositivo.

Posibles implicaciones

Tener una cuenta no autorizada vinculada al dispositivo de destino permite realizar acciones a través del altavoz de Google Home como controlar interruptores inteligentes, realizar compras en línea, desbloquear puertas y vehículos de forma remota o forzar bruscamente el PIN del usuario para cerraduras inteligentes.

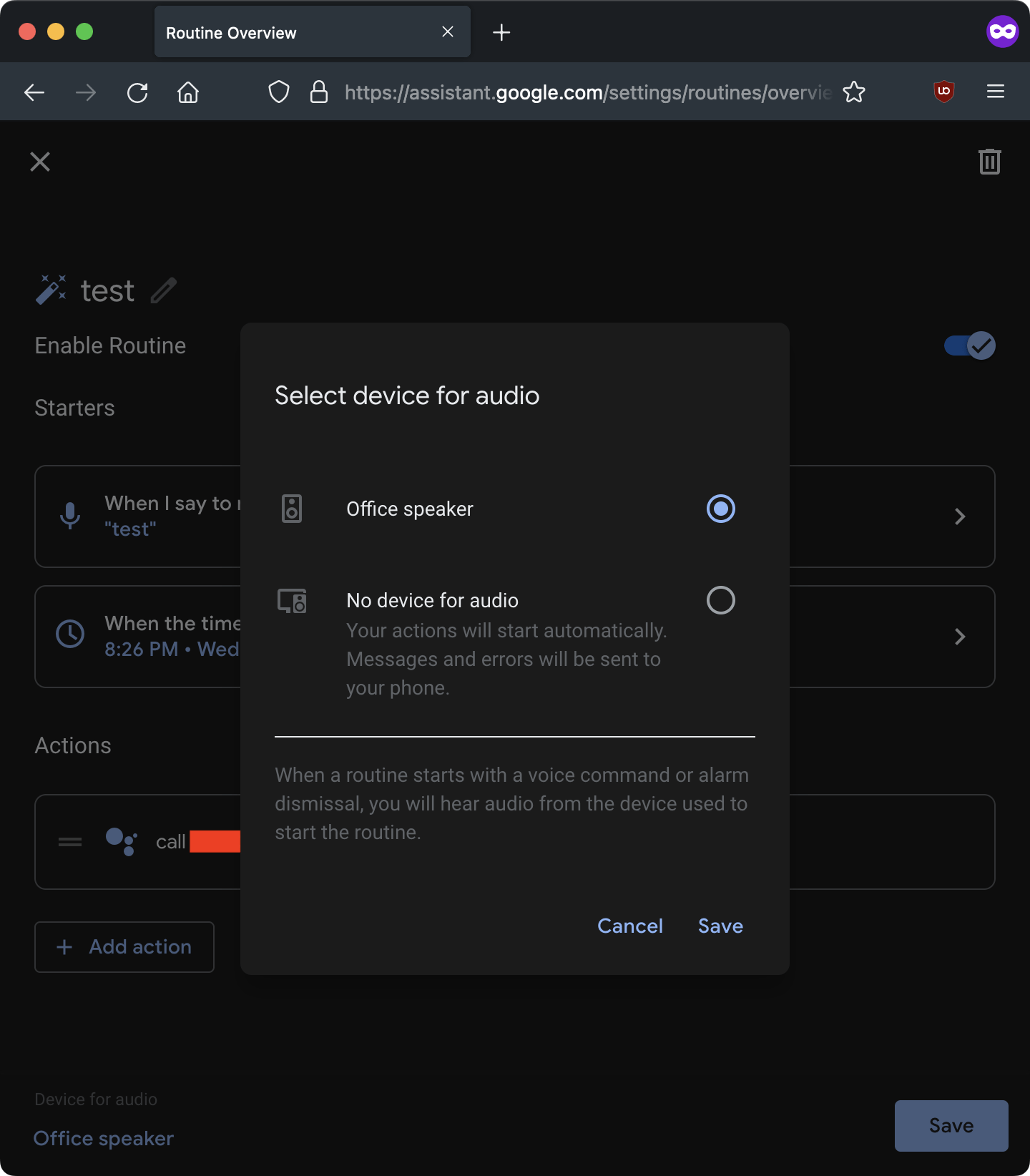

Lo que es más preocupante, el investigador encontró una manera de abusar del comando “llamar [número de teléfono]” al agregarlo a una rutina maliciosa que activaría el micrófono en un momento específico, llamando al número del atacante y enviando una señal de micrófono en vivo.

Durante la llamada, el LED del dispositivo se vuelve azul que es la única indicación de que se está realizando alguna actividad. Si la víctima lo nota puede suponer que el dispositivo está actualizando su firmware. El indicador de activación del micrófono estándar es un LED intermitente lo que no ocurre durante las llamadas.

Finalmente, también es posible reproducir medios en el altavoz inteligente comprometido, cambiarle el nombre, forzar un reinicio, forzarlo a olvidar las redes Wi-Fi almacenadas, forzar nuevos emparejamientos de Bluetooth o Wi-Fi y más.

Correcciones de Google

El analista descubrió las vulnerabilidades en enero de 2021 y envió detalles adicionales y pruebas de concepto en marzo de 2021. Google solucionó todas en abril de 2021.

El parche incluye un nuevo sistema basado en invitaciones para manejar los enlaces de cuentas, que bloquea cualquier intento no agregado en Inicio.

Aún es posible anular la autenticación de Google Home pero esto no se puede usar para vincular una nueva cuenta, por lo que la API local que filtró los datos básicos del dispositivo tampoco es accesible.

En cuanto al comando “llamar a [número de teléfono]”, Google ha agregado una protección para evitar su inicio remoto a través de rutinas.

Vale la pena señalar que Google Home se lanzó en 2016, las rutinas programadas se agregaron en 2018 y el Local Home SDK se introdujo en 2020 por lo que un atacante que encontrara la vulnerabilidad antes de abril de 2021 habría tenido mucho tiempo para aprovecharlo.

Fuente: https://www.bleepingcomputer.com/news/security/google-home-speakers-allowed-hackers-to-snoop-on-conversations/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.