Lazarus APT, vinculada a Corea del Norte, está utilizando una nueva versión del backdoor DTrack en ataques dirigidos a organizaciones en Europa y América Latina.

APT Lazarus, vinculado a Corea del Norte, está utilizando una nueva versión del backdoor DTrack para atacar organizaciones en Europa y América Latina, advierten los investigadores de Kaspersky.

DTrack es un backdoor modular utilizado por el grupo Lazarus desde 2019, se empleó en ataques contra una amplia variedad de objetivos, desde entornos financieros hasta una planta de energía nuclear .

DTrack permite a los atacantes recopilar información del host infectado y cargar/descargar/manipular archivos en el host infectado, filtrar datos y ejecutar comandos.

Los expertos notaron que las versiones de DTrack utilizadas en los ataques recientes son similares a las anteriores, sin embargo, ahora se emplea para apuntar a un número creciente de objetivos.

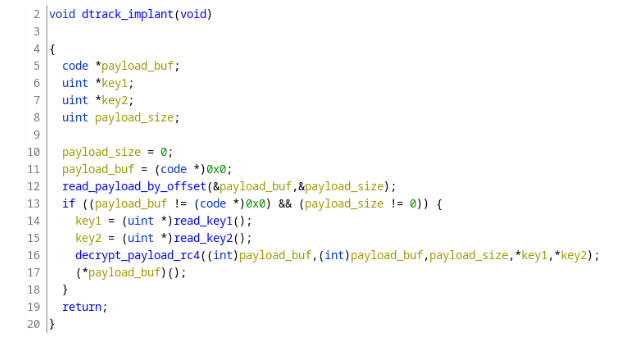

El proceso de desempaquetado del backdoor se compone de varias etapas, el código malicioso de la segunda etapa se almacena dentro del archivo PE del malware. DTrack recupera la carga útil leyéndola desde un desplazamiento dentro del archivo o leyéndola desde un recurso dentro del binario PE.

La carga útil de la segunda etapa es un código de shell muy ofuscado, el grupo APT usó un método de cifrado diferente para cada muestra.

A diferencia de las variantes anteriores de DTrack, la empleada en los ataques recientes podría emplear cargas útiles de más de tres etapas.

“Un nuevo aspecto de las variantes recientes de DTrack es que la carga útil de la tercera etapa no es necesariamente la carga útil final; puede haber otra pieza de datos binarios que consiste en una configuración binaria y al menos un código shell, que a su vez descifra y ejecuta la carga útil final”. continúa el análisis.

Una vez que se descifra la carga útil final (una DLL), el código malicioso aprovecha el vaciado del proceso para cargarlo en explorer.exe . Otra diferencia en las campañas recientes es que las variantes recientes de el backdoor utilizan tres servidores C2 en lugar de seis.

Kaspersky informó ataques contra entidades en múltiples industrias, incluidas la educación, la fabricación de productos químicos, los centros de investigación gubernamentales y los institutos de políticas, los proveedores de servicios de TI, los proveedores de servicios públicos y las telecomunicaciones.

Los ataques recientes afectaron a entidades en Alemania, Brasil, India, Italia, México, Suiza, Arabia Saudita, Turquía y los Estados Unidos.

“El Backdoor DTrack continúa siendo utilizada activamente por el grupo Lazarus. Las modificaciones en la forma en que se empaqueta el malware muestran que Lazarus todavía ve a DTrack como un activo importante. A pesar de esto, Lazarus no ha cambiado mucho el backdoor desde 2019, cuando se descubrió por primera vez”. concluye el informe. “Cuando se analiza la victimología, queda claro que las operaciones se han expandido a Europa y América Latina, una tendencia que estamos viendo cada vez con más frecuencia”.

Fuente: https://securityaffairs.co/wordpress/138622/apt/dtrack-backdoor-targets-europe-latin-america.html

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.