Se ha identificado una vulnerabilidad en la plataforma de negocios digitales conocida como ServiceNow, y esto supone un riesgo importante para los usuarios de la plataforma. ServiceNow es un sistema basado en la nube que está diseñado para optimizar y automatizar diversos procesos de trabajo dentro de las organizaciones. Ofrece una valiosa asistencia para mejorar y optimizar los procedimientos relacionados con el servicio, la gestión de incidentes, las modificaciones del sistema y otros servicios de TI. Además, proporciona herramientas para automatizar tareas en diferentes departamentos, incluidos recursos humanos, servicio al cliente y seguridad.

En acontecimientos recientes, nos ha llamado la atención que se ha detectado un posible problema de exposición de datos dentro de las capacidades integradas de ServiceNow. Este problema podría permitir que usuarios no autorizados extraigan datos confidenciales de los registros almacenados en la plataforma. Daniel Miessler, en un comunicado publicado en la plataforma X, dio la alarma sobre este problema de seguridad. Según las fuentes de Miessler, los datos comprometidos pueden incluir información personal como nombres, direcciones de correo electrónico e incluso documentos internos. La escala de esta posible infracción es enorme y potencialmente miles de empresas se verán afectadas.

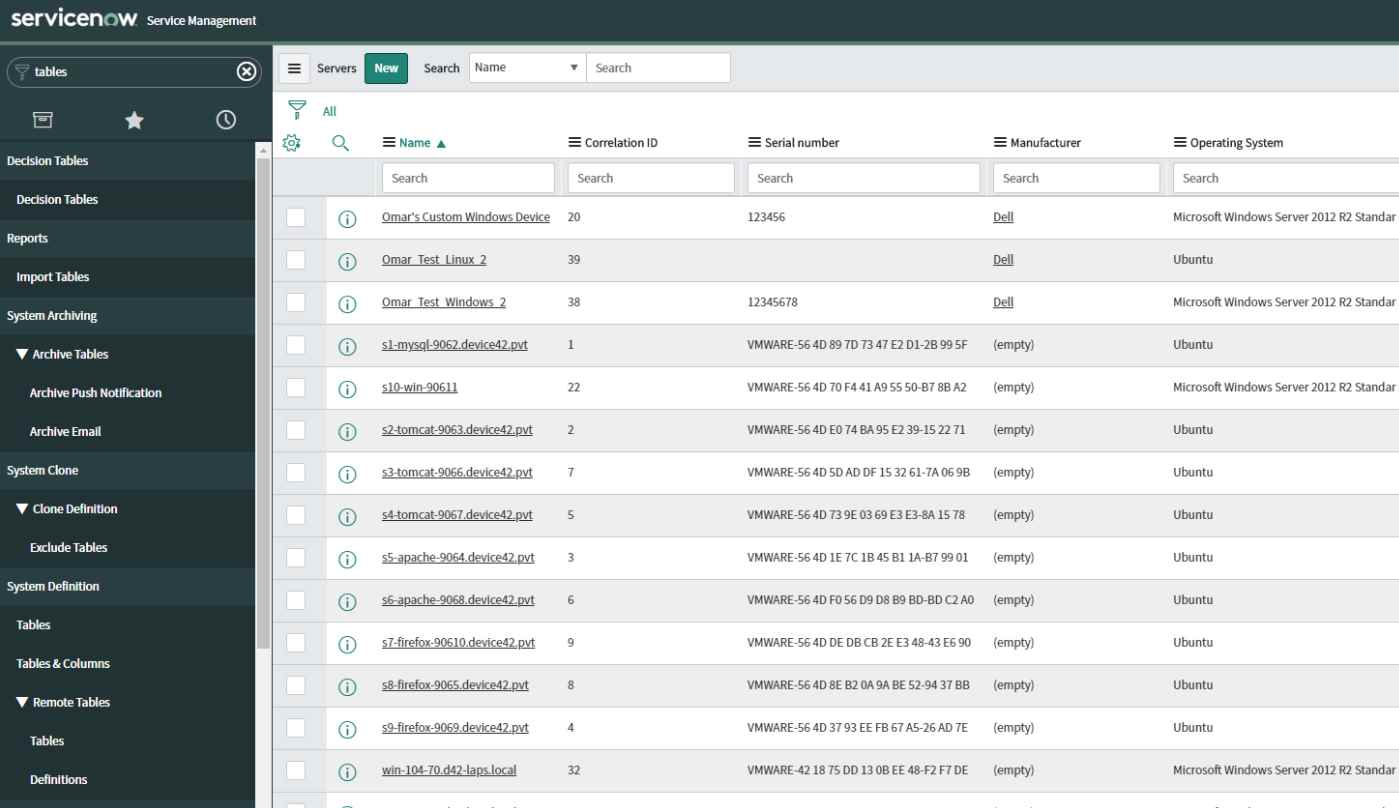

La raíz de esta vulnerabilidad, como cree Miessler, radica en una configuración errónea dentro de un componente o widget específico de ServiceNow llamado “Lista simple”. Este widget se utiliza para presentar registros en un formato de tabla fácilmente legible. Sorprendentemente, esta vulnerabilidad ha estado presente desde el inicio del componente ‘Lista simple’ en 2015. Hasta ahora, no hay evidencia concreta que sugiera que actores maliciosos hayan explotado esta vulnerabilidad. Sin embargo, esta falta de evidencia no implica necesariamente que la vulnerabilidad no haya sido explotada, especialmente considerando su larga historia.

Miessler subraya la urgencia de abordar esta cuestión lo antes posible. Recomienda que las organizaciones tomen medidas inmediatas para mejorar su postura de seguridad. Una de sus sugerencias clave es implementar restricciones de protocolo de Internet para el tráfico entrante. Al hacerlo, las organizaciones pueden limitar el acceso de posibles actores de amenazas. Además, Miessler aconseja desactivar los widgets públicos para reducir la superficie de ataque y mejorar las listas de control de acceso mediante un complemento.

La gravedad de esta situación se ve aún más enfatizada por la referencia de Miessler a un informe más completo elaborado por un colega investigador de ciberseguridad, Aaron Costello. El informe de Costello probablemente proporcione información más profunda sobre la naturaleza de esta vulnerabilidad y las posibles consecuencias para las organizaciones afectadas.

Profundicemos en los aspectos técnicos del artículo, explicándolos de forma más detallada:

1. Widgets en ServiceNow:

- Los widgets en ServiceNow, particularmente el widget ‘Lista simple’, son fundamentales para esta discusión. Los widgets actúan como API para el Portal de servicios y son componentes de código abierto escritos en JavaScript (JS).

- Los widgets tienen sus mecanismos de control de acceso, no regidos estrictamente por las Listas de Control de Acceso (ACL) convencionales. En cambio, su acceso está determinado por campos específicos dentro de cada registro de widget.

2. El widget ‘Lista simple’:

- El widget ‘Lista simple’ está diseñado para devolver datos de registros legibles cuando se les proporciona una tabla y un campo como entrada.

- Tiene un punto final público que potencialmente podría revelar datos, y este aspecto parece no estar bien documentado, lo que genera preocupaciones de seguridad.

3. Script del servidor en widgets:

- El script del servidor dentro del widget es una parte crucial. Interactúa directamente con los parámetros de solicitud, lo que permite realizar consultas.

- Líneas específicas del script, como

options.table = $sp.getParameter('t') || options.table;, muestran cómo se toman los parámetros de las solicitudes HTTP, que se pueden manipular para la extracción de datos.

4. Control de Acceso y Permisos:

- El script incluye condiciones para comprobar si un usuario ha iniciado sesión y si los datos a los que se accede están marcados explícitamente como públicos.

- Por ejemplo, líneas como

if (!gs.getSession().isLoggedIn() && !new SNCACLUtil().hasPublicAccess(options.table))las del script muestran las condiciones que restringen el acceso a los datos.

5. Elaboración de cargas útiles para pruebas:

- El autor explica cómo crear cargas útiles para probar la vulnerabilidad. Es necesario completar encabezados específicos, como Cookie y X-UserToken, para realizar solicitudes exitosas.

- El método utilizado para la solicitud debe ser POST y ciertos parámetros deben configurarse correctamente para recibir respuestas significativas.

En respuesta a esta vulnerabilidad, es imperativo que las organizaciones adopten un enfoque integral para proteger sus instancias de ServiceNow y proteger los datos confidenciales. A continuación, exploraremos esta situación con mayor detalle, examinando los impactos potenciales de la vulnerabilidad, las mejores prácticas para proteger ServiceNow y las implicaciones más amplias para la seguridad de los datos en la era digital.

La importancia de ServiceNow

ServiceNow es una plataforma de negocios digital que se ha convertido en una parte integral de las operaciones de muchas organizaciones. Es una solución basada en la nube que ofrece una amplia gama de capacidades para mejorar la productividad y la eficiencia en diversos procesos comerciales. Esta plataforma ha ganado una inmensa popularidad debido a su capacidad para automatizar tareas, optimizar flujos de trabajo y centralizar información.

Una de las fortalezas clave de ServiceNow es su adaptabilidad a múltiples funciones comerciales. No se limita a la gestión de servicios de TI, sino que extiende su utilidad a los recursos humanos, el servicio al cliente y la seguridad. La capacidad de unificar estos diversos departamentos bajo una única plataforma ha mejorado significativamente la colaboración organizacional y la accesibilidad a los datos. Sin embargo, esta misma versatilidad también introduce vulnerabilidades potenciales, ya que una brecha en un departamento puede potencialmente conducir a la exposición de datos confidenciales en toda la organización.

La vulnerabilidad en foco

La vulnerabilidad en cuestión se relaciona con un componente dentro de ServiceNow conocido como “Lista simple”. Este widget aparentemente inocuo sirve para mostrar registros en un formato tabular fácil de leer. Sin embargo, detrás de su fachada fácil de usar se esconde una importante falla de seguridad que ha estado acechando desde su introducción en 2015.

El meollo del problema parece ser una configuración errónea dentro del componente ‘Lista simple’. Esta configuración incorrecta puede permitir que usuarios no autorizados accedan y extraigan datos de registros dentro del sistema. Dada la posible sensibilidad de los datos almacenados en ServiceNow, esta vulnerabilidad representa un riesgo sustancial para las organizaciones.

Los datos que podrían verse comprometidos incluyen nombres, direcciones de correo electrónico e incluso documentos internos. Este tipo de información es muy valiosa para los actores maliciosos y puede explotarse para diversos fines nefastos, como robo de identidad, ataques de phishing o espionaje corporativo. Además, el gran volumen de datos potencialmente en riesgo, que afecta a miles de empresas, subraya la urgencia de abordar este problema de seguridad.

Lo que hace que esta vulnerabilidad sea particularmente preocupante es su contexto histórico. Como se mencionó anteriormente, el componente ‘Lista simple’ se introdujo en 2015 y la vulnerabilidad ha estado presente desde entonces. Si bien actualmente no hay evidencia de explotación, el hecho de que la vulnerabilidad haya existido durante un período tan prolongado plantea la cuestión de si pudo haber sido explotada en el pasado, sin que las organizaciones se dieran cuenta.

Es fundamental comprender que las amenazas cibernéticas evolucionan continuamente y que los atacantes se vuelven más sofisticados. Una vulnerabilidad que pasa desapercibida durante años puede convertirse repentinamente en un objetivo principal de explotación cuando la descubren actores malintencionados. Por lo tanto, la ausencia de pruebas concretas de explotación no debería ser motivo de complacencia. Más bien, debería servir como un claro recordatorio de la importancia de las medidas de seguridad proactivas.

Mitigación y Prevención

A la luz de esta vulnerabilidad, es esencial que las organizaciones tomen medidas inmediatas para mitigar el riesgo y prevenir posibles violaciones de datos. Daniel Miessler, en su comunicado, ofrece varias recomendaciones clave:

- Implementar restricciones de protocolo de Internet : al restringir el acceso según las direcciones de protocolo de Internet (IP), las organizaciones pueden limitar la exposición de su instancia de ServiceNow a fuentes conocidas y confiables. Esto puede ayudar a evitar el acceso no autorizado desde direcciones IP desconocidas o potencialmente maliciosas.

- Desactivar widgets públicos : desactivar los widgets públicos dentro de ServiceNow puede reducir la superficie de ataque. Los widgets de acceso público pueden proporcionar puntos de entrada para los atacantes. Al desactivarlos, las organizaciones pueden limitar posibles vías de ataque.

- Mejorar las listas de control de acceso (ACL) : las listas de control de acceso se utilizan para administrar permisos y definir quién puede acceder a recursos específicos. Al fortalecer estas ACL con el uso de complementos o configuraciones de seguridad adicionales, las organizaciones pueden controlar y proteger mejor sus datos.

Es importante tener en cuenta que, si bien estas recomendaciones pueden ayudar a mitigar el riesgo, no son una garantía de seguridad. Las organizaciones también deben considerar un conjunto más amplio de prácticas y medidas de seguridad para salvaguardar su instancia de ServiceNow y los datos que contiene.

La vulnerabilidad de ServiceNow sirve como un microcosmos de los desafíos y riesgos más amplios asociados con la seguridad de los datos en la era digital. A medida que las organizaciones dependen cada vez más de plataformas basadas en la nube y soluciones digitales para optimizar sus operaciones, también se vuelven más vulnerables a una amplia gama de amenazas cibernéticas.

Las violaciones de datos se han convertido en algo común, y los incidentes de alto perfil aparecen en los titulares con regularidad. Las consecuencias de tales violaciones pueden ser graves y abarcar pérdidas financieras, daños a la reputación y responsabilidades legales. Además, los datos en riesgo no se limitan a nombres y direcciones de correo electrónico; puede incluir propiedad intelectual, registros financieros y otra información de propiedad exclusiva.

La vulnerabilidad de ServiceNow destaca la necesidad de que las organizaciones adopten un enfoque proactivo e integral para la seguridad de los datos. Este enfoque debe abarcar no sólo la implementación de medidas de seguridad sino también el monitoreo continuo, la detección de amenazas y la planificación de respuesta a incidentes.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.