Especialistas en ciberseguridad mencionan que un grupo de hacking malicioso descubrió que es posible abusar de la función de sincronización de Google Chrome con el fin de enviar comandos infectados a firewalls y otros mecanismos de seguridad en redes. Como recordarán los usuarios, esta función permite almacenar copias de los marcadores de Chrome, el historial de navegación, contraseñas y configuración de navegador en los servidores de la nube de Google.

El especialista Bojan Zdrnja menciona que, durante un reciente proceso de respuesta a incidente, descubrió que una extensión maliciosa estaba abusando de la función de sincronización de Chrome para comunicarse con un servidor C&C, extrayendo datos de las víctimas a través de los navegadores infectados.

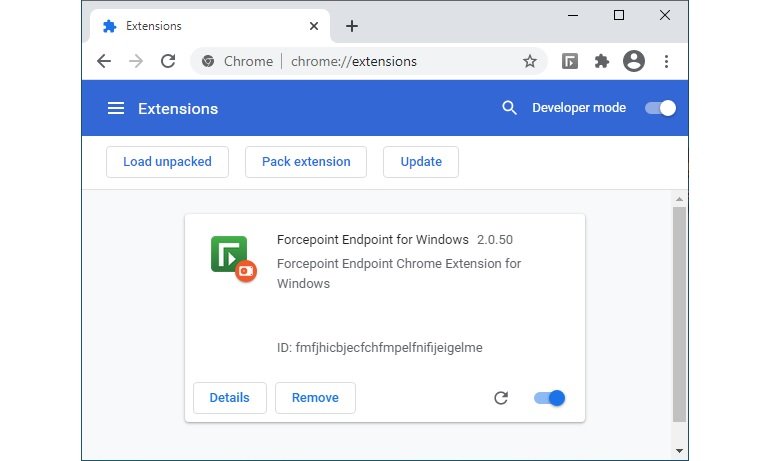

El experto menciona que en su investigación los actores de amenazas obtuvieron acceso a datos confidenciales en el sistema comprometido, descargando una extensión de Chrome que fue cargada a través del modo de desarrollador en el navegador. Esta extensión, disfrazada como un plugin de seguridad desarrollado por la firma Forcepoint, incluía código malicioso para abusar de la función de sincronización con el fin de permitir a los actores de amenazas tomar control del navegador comprometido.

“Los actores de amenazas buscan usar esta extensión para manipular datos en una aplicación web interna a la que las víctimas tienen acceso”, menciona Zdrnja.

El código malicioso encontrado en la extensión sugiere que los actores de amenazas usaban el complemento malicioso para crear un campo basado en texto para almacenar claves de token, que luego se sincronizarían con los servidores en la nube de Google como parte de la función de sincronización: “Para configurar, leer o eliminar estas claves, los cibercriminales solo tienen que iniciar sesión con la misma cuenta en Google en otro navegador Chrome para comunicarse en la red de la víctima al comprometer la infraestructura de Google”, menciona el investigador.

De este modo los criminales usan la extensión maliciosa como un canal de extracción desde el interior de las redes corporativas a la instancia del navegador Chrome de un atacante o como una forma de controlar el navegador infectado desde lejos, evitando las defensas de seguridad locales.

Dado que el contenido robado o los comandos posteriores se envían a través de la infraestructura de Chrome, ninguna de estas operaciones sería detectada como actividad maliciosa en la mayoría de las redes corporativas, en las que Chorme generalmente opera sin restricciones. El investigador finalizó su reporte solicitando a las compañías expuestas a utilizar las funciones empresariales de Chrome y el soporte de políticas de grupo para bloquear y controlar las extensiones potencialmente maliciosas.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.