Se ha descubierto una vulnerabilidad importante en Foxit PDF Reader , una alternativa popular al software PDF desarrollado por Adobe. La interfaz de JavaScript que está disponible dentro de la función exportXFAData del software es donde se puede encontrar el problema. Este enfoque ha revelado accidentalmente una vulnerabilidad potencialmente dañina en el sistema de seguridad, que puede permitir que un atacante remoto ejecute código arbitrario en la computadora de la víctima.

Debido a que se requiere la participación de la víctima para el proceso de explotación, un posible agresor tendría que persuadir al objetivo para que visite un sitio web malicioso o abra un archivo infectado para tener éxito en su misión. Por ello, el factor de riesgo asociado a esta vulnerabilidad se incrementa considerablemente cuando la víctima es susceptible de ingeniería social.

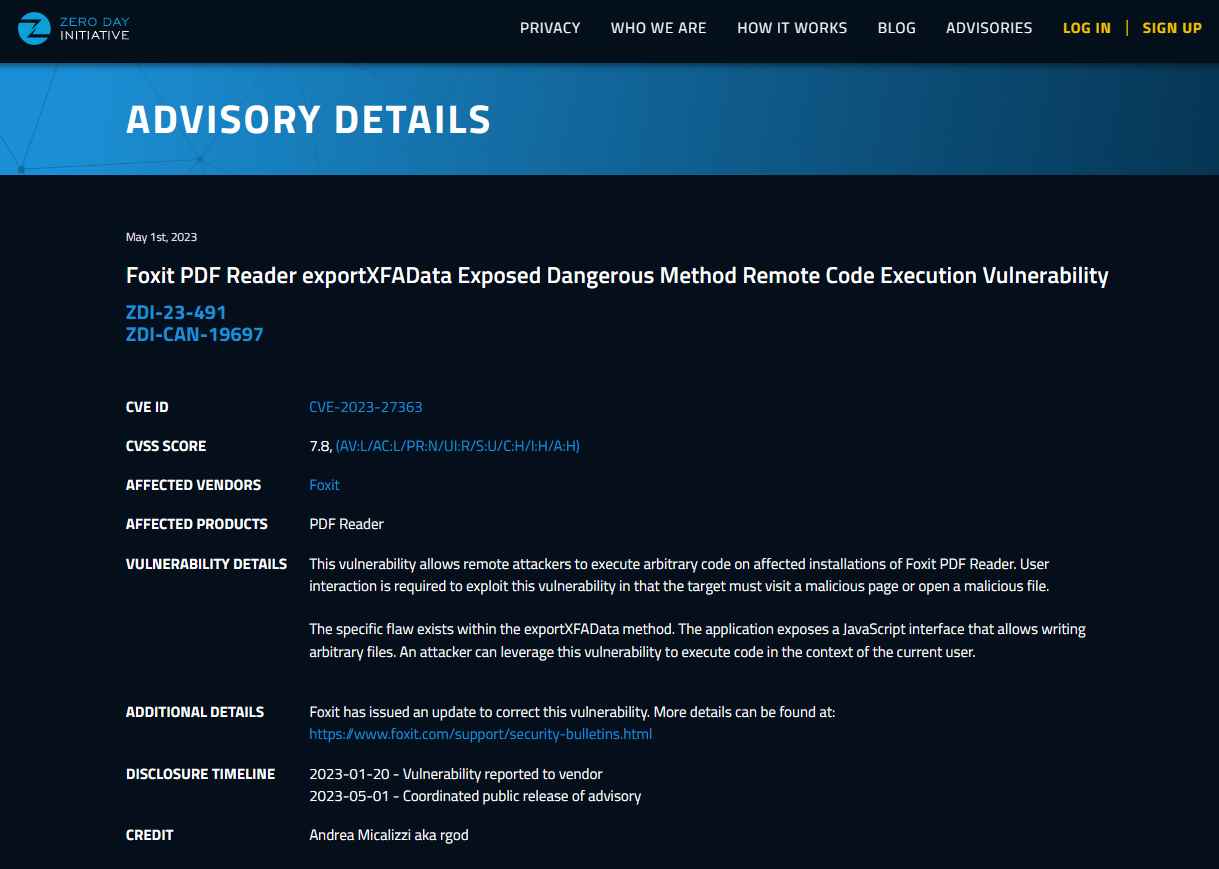

Un agujero de seguridad crítico, identificado como CVE-2023-27363 en Foxit PDF Reader como resultado de un descubrimiento realizado por un conocido investigador de seguridad llamado Andrea Micalizzi, también conocido como rgod en la comunidad de ciberseguridad. Esta vulnerabilidad, que tiene un impresionante puntaje CVSS de 7.8, ilustra la posibilidad de ejecución remota de código, poniendo a millones de personas en riesgo de sufrir un ataque cibernético que podría ser muy dañino.

Debido a que Foxit PDF Reader se usa tan ampliamente en una variedad de industrias, incluidas empresas e instituciones educativas, la revelación de esta vulnerabilidad ha causado que la comunidad de profesionales de ciberseguridad exprese cierto grado de alarma. Destaca la importancia de los métodos de codificación segura y las pruebas exhaustivas de vulnerabilidad en la creación de software.

El investigador de seguridad conocido como j00sean ha hecho pública recientemente una prueba de concepto (PoC) para la vulnerabilidad conocida como CVE-2023-27363. La publicación de la prueba de concepto es un paso crucial para comprender esta vulnerabilidad y mitigar sus efectos. Ahora que se ha desarrollado la prueba de concepto, los equipos de seguridad pueden reproducir el exploit, lo que les permite obtener una comprensión más profunda de los mecanismos subyacentes del ataque y diseñar estrategias de mitigación más eficientes. Se puede encontrar una prueba de concepto para CVE-2023-27363 en Github.

El problema específico se puede encontrar en la función exportXFAData. Como resultado de un descuido, Foxit PDF Reader expone una interfaz de JavaScript que puede escribir en tipos de archivos arbitrarios. Este descuido es lo que deja el programa abierto a ataques maliciosos en primer lugar. Esta vulnerabilidad puede ser aprovechada por un atacante para ejecutar código en el contexto del usuario que ha iniciado sesión actualmente, dándole acceso no autorizado al sistema.

Sin embargo, el hecho de que la prueba de concepto se haya hecho pública indica que los actores de amenazas ahora tienen acceso a los detalles del exploit. Como consecuencia de esto, es de suma importancia para las personas y empresas que utilizan Foxit PDF Reader instalar parches y actualizaciones que aborden esta vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.