Hace algunos meses los investigadores de ESET descubrieron algunos ataques contra compañías aeroespaciales y militares en Europa y Medio Oriente; análisis posteriores revelaron algunos detalles adicionales sobre esta variante de ataque, que no había sido identificada previamente.

El ataque, apodado Operation In(ter)ception, se basaba en el uso de un malware conocido como Inception.dl. Para este ataque, los hackers emplearon ingeniería social a través de LinkedIn, ofreciendo supuestas ofertas de trabajo, que si bien eran atractivas, eran falsas y formaban parte de la estafa.

Después de establecer el contacto, los hackers comenzaban a enviar el malware, abusando de algunas herramientas y funciones legítimas del sistema operativo objetivo. Los hackers emplearon sofisticadas técnicas para evadir la detección, incluyendo firma del código malicioso, suplantación de malware y uso de imágenes de compañías reconocidas.

Si bien el objetivo principal de esta operación era el espionaje, los expertos de ESET detectaron que los hackers incluso trataron de obtener ganancias empleando un ataque de compromiso de correo electrónico empresarial, una variante de hacking ampliamente conocida. Esta campaña maliciosa sigue siendo investigada, aunque algunos de los investigadores creen que estos hackers podrían tener algún vínculo con el reconocido grupo de hackers Lazarus.

Análisis del ataque

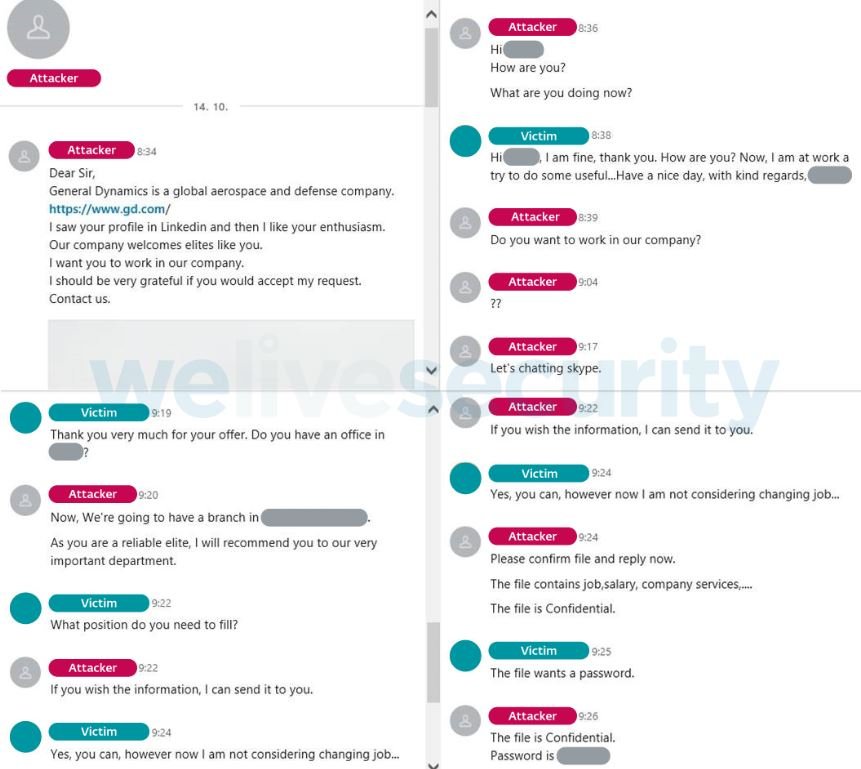

Como ya se ha mencionado, el ataque comienza con la publicación de falsas ofertas laborales en LinkedIn en las que los actores de amenazas se hacen pasar por gerentes de Recursos Humanos de importantes compañías (usualmente miembros de la industria aeroespacial, aunque los hackers pueden usar la imagen de otra clase de empresas).

Posteriormente los hackers buscan perfiles de usuarios en empresas previamente seleccionadas para enviarles información sobre las falsas ofertas laborales a través de la función de Mensajería en LinkedIn.

Cuando los cibercriminales logran llamar la atención de la victima potencial, envían archivos maliciosos a través de esta plataforma. Por lo general los hackers usan archivos PDF o enlaces a sitios externos, como One Drive.

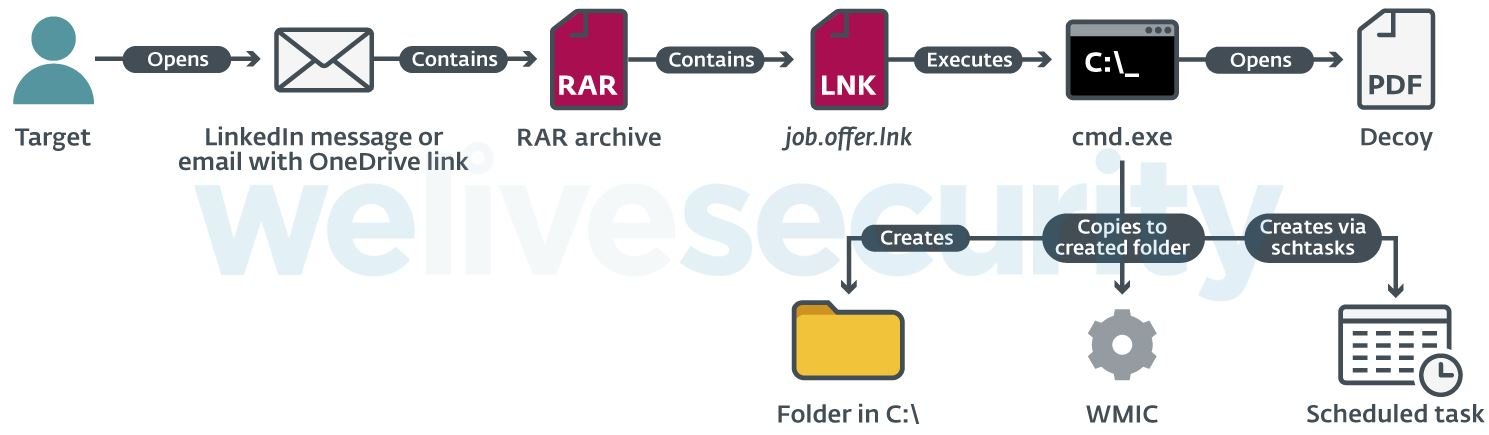

Las víctimas reciben un archivo RAR protegido por contraseña que contiene un archivo LNK. Cuando se abre, este archivo inicia un símbolo del sistema que abre un archivo PDF remoto en el navegador predeterminado de la víctima.

Ese PDF, que supuestamente contiene información sobre el trabajo ofrecido a la víctima, sólo sirve como señuelo, pues en segundo plano el símbolo del sistema crea una nueva carpeta y copia la utilidad WMI.exe para después renombrarla. Finalmente, se crea una tarea programada, configurada para ejecutar un script XSL remoto periódicamente a través del WMIC.exe copiado.

Este paso final permite a los hackers obtener un punto de apoyo inicial dentro de las redes de la compañía atacada y generar persistencia.

Recursos de los hackers

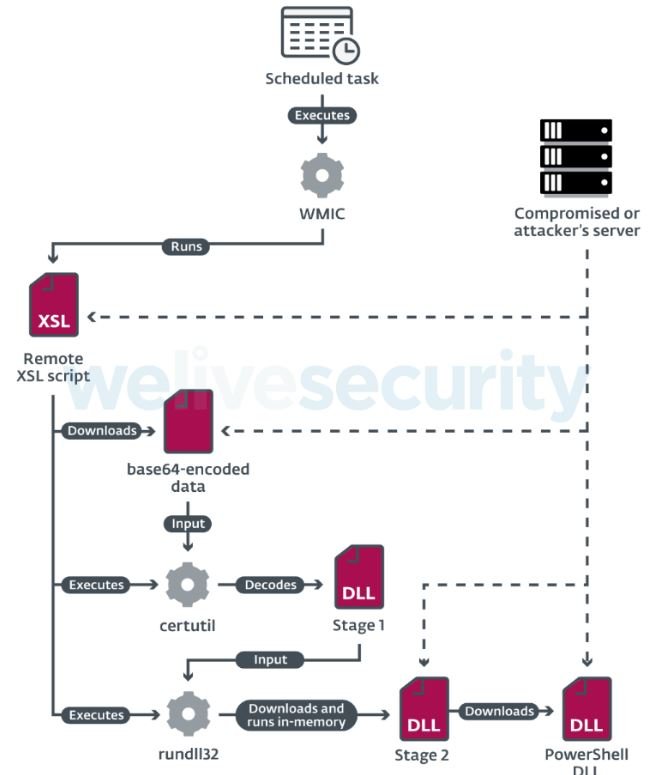

Los operadores de esta campaña emplearon múltiples herramientas de hacking, incluyendo variantes de malware personalizadas y versiones modificadas de herramientas de código abierto. El equipo de ESET identificó las siguientes herramientas:

- Herramienta de descarga personalizada para la primera etapa

- Herramienta de descarga personalizada para la segunda etapa

- Una versión modificada de PowerShdll

- Cargadores DLL personalizados para ejecutar el malware personalizado

- Beacon DLL, utilizado para verificar conexiones a servidores remotos

- Una compilación personalizada de dbxcli, un cliente de línea de comandos de código abierto para Dropbox posiblemente empleado para la extracción de datos confidenciales

Los hackers no sólo empleaban variantes de malware personalizadas, sino que también se aprovechan de algunos recursos legítimos en el sistema objetivo, táctica conocida como <<living of the land>> en la comunidad de la ciberseguridad.

Un ataque exitoso de Operation In(ter)ception representaría un gran riesgo para el sistema objetivo, por lo que los administradores de sistemas deben permanecer al tanto de un ataque potencial. La mejor forma de prevenir esta clase de ataques es saber identificar una campaña de ingeniería social; por seguridad, recuerde verificar la autenticidad de cualquier oferta de trabajo recibida vía LinkedIn y otras plataformas similares.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.