Especialistas de una firma de seguridad iraní reportan el hallazgo de un rootkit único en su clase oculto dentro del firmware de dispositivos HP Integrated Lights-Out (HP iLO), abusados en escenarios reales para borrar los servidores de las organizaciones objetivo. Identificado como iLOBleed, este rootkit fue descubierto por los investigadores de Amnpardaz, con sede en Teherán, y revelado en un informe publicado esta semana.

Los expertos mencionan que iLOBleed apunta específicamente contra los dispositivos HP iLO, implementaciones que pueden ser agregadas a servidores o estaciones de trabajo como placas adicionales. Estos equipos incluyen su propia unidad de procesador, espacio de almacenamiento y una tarjeta de red, todo ejecutado independientemente del sistema operativo local.

Entre las funciones principales de estos dispositivos se incluye la conexión a sistemas remotos, despliegue de operaciones de mantenimiento y actualización y otras tareas. Sus características inherentes han hecho de este uno de los productos empresariales más utilizados en la actualidad.

El reporte de Amnpardaz señala que, desde 2020, se han detectado múltiples incidentes en los que un actor de amenazas logró comprometer redes empresariales ocultándose dentro de dispositivos iLO como una forma de sobrevivir a las reinstalaciones del sistema operativo y mantener la persistencia dentro de las redes vulnerables.

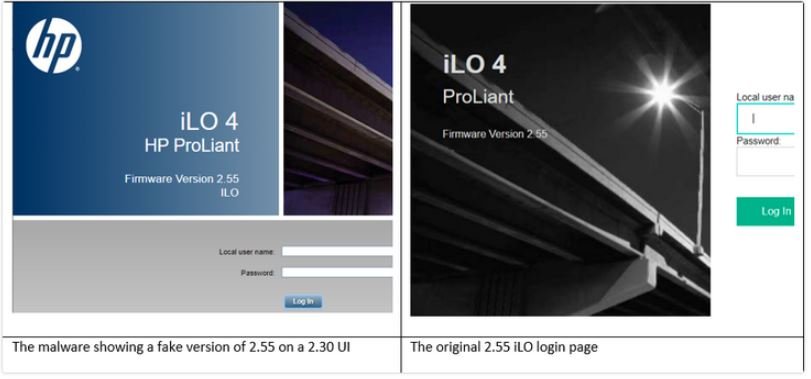

Para evitar la detección, los atacantes disfrazan el rootkit de iLOBleed como un módulo para el firmware de iLO, además de crear una interfaz de usuario para una falsa actualización del sistema: “El malware simula el proceso de actualización, aunque tiene dificultades para mostrar versiones de esta falsa actualización en la interfaz de usuario web de iLO y en otros lugares”, mencionan los expertos.

A pesar de que el rootkit proporciona control total de los hosts infectados, los hackers detrás de esta campaña parecen haberlo usado solo para borrar los datos en los sistemas comprometidos, eliminando también cualquier rastro de los atacantes. El ataque es capaz de replicar el proceso de borrado de datos un número indeterminado de veces.

Los expertos consideran este rootkit como un trabajo altamente sofisticado y potencialmente desarrollado por hackers avanzados. Aunque no se conoce la identidad de los actores de amenazas detrás de esta campaña, los investigadores de Amnpardaz no dudan en calificar a los operadores del ataque como un grupo de amenazas persistentes avanzadas (APT).

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.