La invasión militar rusa en Ucrania ha generado repercusiones en múltiples campos, incluyendo el mundo de la ciberseguridad. Organizaciones públicas y privadas en Rusia y Ucrania han sido objetivo de toda clase de ciberataques durante la última semana, generando nuevos desafíos para los administradores de sistemas.

Un reporte de los investigadores de Cisco Talos señala la detección de un grupo cibercriminal tratando de engañar a los usuarios individuales que buscan herramientas de hacking para el despliegue de sus propios ataques. Los atacantes publican herramientas y las anuncian como formas de atacar sitios web rusos o pro rusos, extendiendo rápidamente la amenaza.

Los repositorios de código abierto están llenos de herramientas relacionadas con los términos “Rusia” y “Ucrania”, la mayoría pensadas para el despliegue de ataques de denegación de servicio (DoS). Como cualquiera podría intuir, la instalación de estas herramientas conlleva un riesgo de seguridad, pues no hay forma de comprobar que no hay cargas ocultas en su código.

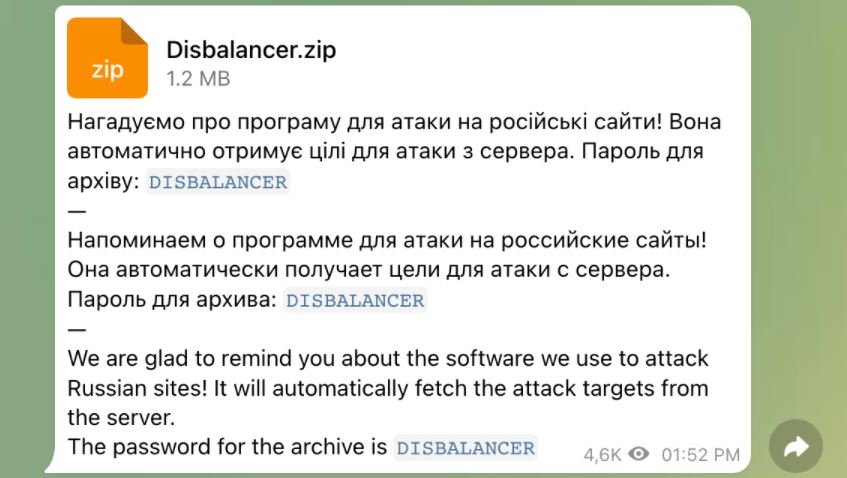

Estas supuestas herramientas también son distribuidas a través de Telegram, una aplicación muy popular entre ciudadanos rusos y ucranianos. Uno de los desarrollos más distribuidos es Liberator, presuntamente creado por un grupo de hacking conocido como disBalancer. Esta herramienta es descrita como un software para ataques DoS especialmente útil contra sitios web oficiales del gobierno de Rusia.

Aunque un primer análisis de Liberator no arrojó resultados preocupantes, una revisión profunda permitió identificar código de un malware para el robo de información oculto detrás de la herramienta, que de hecho sí funciona como un cliente DoS, lo cual podría resultar desastroso para un usuario desinformado. La carga maliciosa de Liberator permite a los actores de amenazas recolectar credenciales de acceso, direcciones de criptomoneda y tokens de autenticación.

Cisco Talos reporta que todo parte de un dropper de malware identificado como Disbalancer.exe. Esta carga está protegida con ASProtect, un conocido empaquetador de ejecutables de Windows; después de la instalación, el malware iniciará una comprobación anti-depuración y ejecutará regsvcs.exe, que se incluye junto con el marco .NET.

En este caso, regsvcs.exe no se usa como un binario, sino que se inyecta con el código malicioso de Phoenix, el malware para el robo de información.

Los investigadores creen que este malware ha sido distribuido con métodos similares desde finales de 2021, lo que indica que esta es una operación existente que ha realizado algunos ajustes para aprovechar la actual situación. Lo más recomendable para los usuarios en general sería tratar de evitar la búsqueda y uso de estas herramientas, pues se ha demostrado que esta es una táctica muy efectiva para la distribución de malware y otras cargas maliciosas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.