Ransom Cartel es un ransomware como servicio (RaaS) que apareció a mediados de diciembre de 2021. Este ransomware realiza ataques de doble extorsión y presenta varias similitudes y superposiciones técnicas con el ransomware REvil. El ransomware REvil desapareció solo un par de meses antes de que apareciera Ransom Cartel y solo un mes después de que 14 de sus presuntos miembros fueran arrestados en Rusia . Cuando apareció Ransom Cartel por primera vez, no estaba claro si era un cambio de marca de REvil o un actor de amenazas no relacionado que reutilizó o imitó el código del ransomware REvil.

En este informe, el equipo de palo Alto proporciono análisis del ransomware Ransom Cartel, así como su evaluación de las posibles conexiones entre REvil y el ransomware Ransom Cartel.

En octubre de 2021, los operadores de REvil se callaron. El sitio de filtraciones de la red oscura de REvil se volvió inalcanzable. A mediados de abril de 2022, investigadores de seguridad individuales y medios de comunicación de seguridad cibernética informaron un nuevo desarrollo con REvil que podría significar el regreso de la pandilla, los blogs de REvil esta en:

elthe dnpscnbaix6nkwvystl3yxglz7nteicqrou3t75tpcc5532cztc46qyd[.]onion and aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd[.]onion Pero tambien se puede redirigir a los usuarios a un nuevo blog disponible en:

blogxxu75w63ujqarv476otld7cyjkq4yoswzt4ijadkjwvg3vrvd5yd[.]onion/BlogMás tarde ese mismo día, se eliminó la redirección (como lo señaló vx-underground ). En ese momento, no fue posible hacer una atribución definitiva que indicara qué grupo estaba detrás de la redirección porque el nuevo blog de nombre y vergüenza no reclamaba ningún nombre o afiliación.

Al comienzo de la redirección, no se enumeraron organizaciones violadas en el sitio. Con el tiempo, los actores de amenazas comenzaron a agregar registros que habían aparecido en “Happy Blog”, principalmente desde finales de abril hasta octubre de 2021. También incluyeron los enlaces antiguos para compartir archivos que REvil utilizó anteriormente como prueba de compromiso.

El blog recién establecido enumeró Tox Chat ID para la comunicación con el operador de ransomware. El blog insinuó la conexión de sus operadores con REvil con la afirmación de que el grupo más nuevo ofrecía “el mismo software mejorado”.

Inicialmente creyó que este articulo estaba vinculado a Ransom Cartel y que el “software mejorado” al que se referían los actores de amenazas era una nueva variante de Ransom Cartel. Sin embargo, después de un análisis más profundo y de ver más evidencia, creemos que también es posible que el blog de nombre y vergüenza y Ransom Cartel sean dos operaciones separadas.

Ya sea que este blog sea operado por Ransom Cartel o por un grupo diferente, lo que está claro es que, si bien REvil puede haber desaparecido, su influencia maliciosa no lo ha hecho. El operador del blog recién establecido parece tener algún tipo de acceso a REvil o vínculos con el grupo. Al mismo tiempo, nuestro análisis de muestras de Ransom Cartel (detallado en las secciones a continuación) también proporciona una fuerte evidencia de vínculos con REvil.

Descripción general del cártel de rescate

Observamos Ransom Cartel por primera vez a mediados de enero de 2022. Los investigadores de seguridad de MalwareHunterTeam creen que el grupo ha estado activo desde al menos diciembre de 2021. Observaron la primera actividad conocida de Ransom Cartel y notaron varias similitudes y superposiciones técnicas con el ransomware REvil.

Hay una serie de teorías sobre los orígenes de Ransom Cartel. Una teoría en la comunidad sugiere que Ransom Cartel podría ser el resultado de la fusión de varios grupos. Sin embargo, los investigadores de MalwareHunterTeam han adelantado que uno de los grupos que se cree que se fusionó ha negado cualquier conexión con Ransom Cartel. Además no se ha visto ninguna conexión entre estos grupos y Ransom Cartel, aparte de que muchos de ellos tienen conexiones con REvil.

En este momento, creemos que los operadores de Ransom Cartel tenían acceso a versiones anteriores del código fuente del ransomware REvil, pero no a algunos de los desarrollos más recientes (consulte nuestra Comparación de códigos de Ransom Cartel y REvil para obtener más detalles). Esto sugiere que hubo una relación entre los grupos en algún momento, aunque puede que no haya sido reciente.

También ha observado organizaciones violatorias del grupo Ransom Cartel, con las primeras víctimas conocidas observadas por nosotros alrededor de enero de 2022 en los EE. UU. y Francia. Ransom Cartel ha atacado organizaciones en las siguientes industrias: educación, manufactura y servicios públicos y energía. Los respondedores de incidentes también han ayudado a los clientes con los esfuerzos de respuesta en varios casos de Ransom Cartel.

Como muchas otras pandillas de ransomware, Ransom Cartel aprovecha las técnicas de doble extorsión. Se ha observado que el grupo adopta un enfoque agresivo, amenazando no solo con publicar datos robados en su sitio de fuga, sino también con enviarlos a los socios de la víctima, competidores y las noticias en un esfuerzo por infligir daño a la reputación.

Ransom Cartel generalmente obtiene acceso inicial a un entorno a través de credenciales comprometidas, que es uno de los vectores más comunes para el acceso inicial de los operadores de ransomware. Esto incluye credenciales de acceso para servicios remotos externos, protocolo de escritorio remoto (RDP), protocolo de shell seguro (SSH) y redes privadas virtuales (VPN). Estas credenciales están ampliamente disponibles en la clandestinidad cibernética y ofrecen a los actores de amenazas un medio confiable para obtener acceso a las redes corporativas de las víctimas.

Estas credenciales también se pueden obtener a través del trabajo de los propios operadores de ransomware o comprándolas a un corredor de acceso inicial.

Los intermediarios de acceso inicial son actores que ofrecen vender acceso a redes comprometidas. Su motivación no es llevar a cabo ataques cibernéticos ellos mismos, sino vender el acceso a otros actores de amenazas. Debido a la rentabilidad del ransomware, es probable que estos corredores tengan relaciones de trabajo con grupos RaaS en función de la cantidad que estén dispuestos a pagar.

Se ha visto evidencia de que Ransom Cartel ha confiado en este tipo de servicio para obtener acceso inicial para la implementación de ransomware.

Pero también ha observado a Ransom Cartel encriptando servidores VMWare ESXi de Windows y Linux en ataques a redes corporativas.

Tácticas, técnicas y procedimientos observados durante los ataques de Ransom Cartel

Se ha observado a un actor de amenazas de Ransom Cartel usando una herramienta llamada DonPAPI , que no se ha observado en incidentes anteriores. Esta herramienta puede ubicar y recuperar las credenciales protegidas de la API de protección de datos de Windows (DPAPI), lo que se conoce como volcado de DPAPI.

DonPAPI se utiliza para buscar en las máquinas ciertos archivos que se sabe que son blobs DPAPI, incluidas claves Wi-Fi, contraseñas RDP, credenciales guardadas en navegadores web, etc. Para evitar el riesgo de detección por antivirus (AV) o detección y respuesta de punto final (EDR ), la herramienta descarga los archivos y los descifra localmente. Para comprometer los dispositivos Linux ESXi, Ransom Cartel usa DonPAPI para recopilar las credenciales almacenadas en los navegadores web que se utilizan para autenticarse en la interfaz web de vCenter.

También observamos al actor de amenazas usando herramientas adicionales, incluida LaZagne para recuperar las credenciales almacenadas localmente y Mimikatz para robar las credenciales de la memoria del host.

Para establecer un acceso persistente a los dispositivos Linux ESXi, el actor de amenazas habilita SSH después de autenticarse en vCenter. El actor de amenazas creará nuevas cuentas y establecerá el identificador de usuario (UID) de la cuenta en cero. Para usuarios de Unix/Linux, un UID=0 es root. Esto significa que se pasan por alto todos los controles de seguridad.

Se observó que el actor de amenazas descargaba y usaba una versión descifrada de una herramienta legítima llamada PDQ Inventory, que es una solución de administración de sistemas legítima que los administradores de TI usan para escanear su red y recopilar hardware, software y datos de configuración de Windows. Ransom Cartel usó esto como una herramienta de acceso remoto para establecer un canal de comando y control interactivo y escanear la red comprometida.

Una vez que un servidor VMware ESXi se ve comprometido, el actor de amenazas inicia el cifrador, que enumerará automáticamente las máquinas virtuales (VM) en ejecución y las apagará con el comando esxcli . Terminar los procesos de VM garantiza que el ransomware pueda cifrar con éxito los archivos relacionados con VMware.

Durante el cifrado, Ransom Cartel busca específicamente archivos con las siguientes extensiones de archivo: .log , .vmdk , .vmem , .vswp y .vmsn . Estas extensiones están asociadas con instantáneas de ESXi, archivos de registro, archivos de intercambio, archivos de paginación y discos virtuales. Después del cifrado, se observaron las siguientes extensiones de archivo: .zmi5z , .nwixz , .ext , .zje2m , .5vm8t y .m4tzt .

Notas de rescate

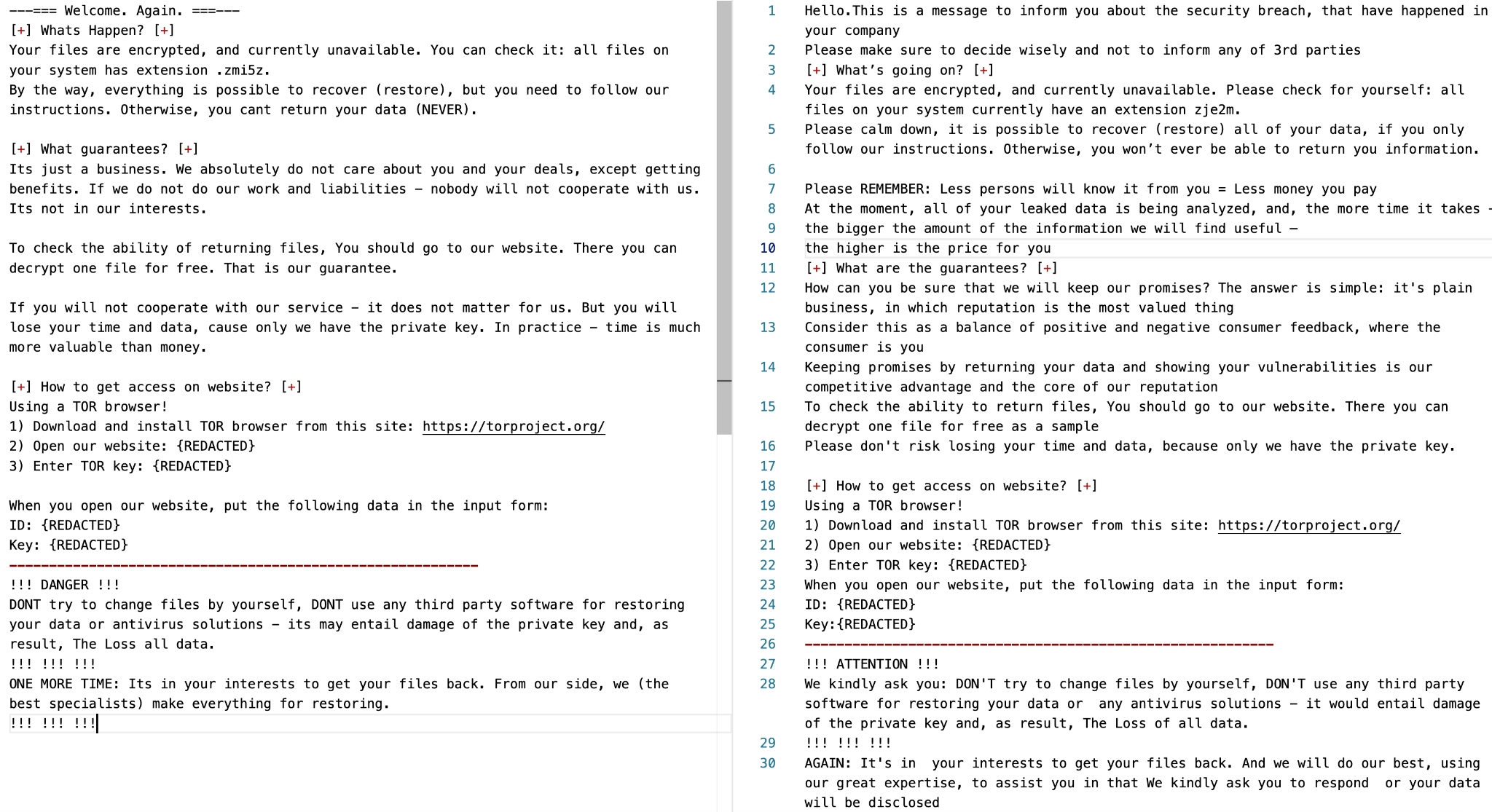

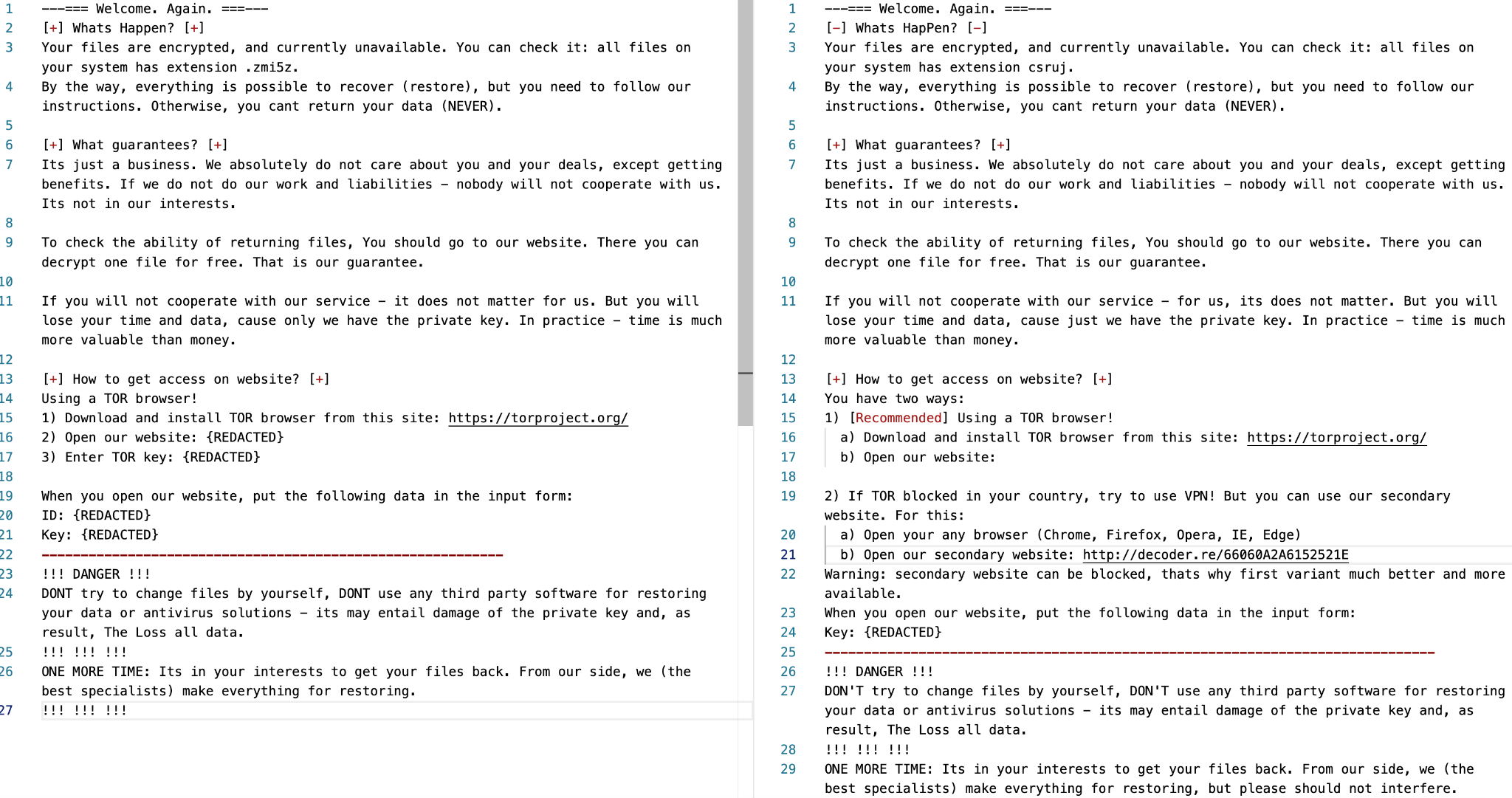

Se han observado dos versiones diferentes de notas de rescate enviadas por Ransom Cartel. La primera nota se observó por primera vez alrededor de enero de 2022 y la otra apareció por primera vez en agosto de 2022. La segunda versión parecía estar completamente reescrita como se muestra en la Figura 1.

La nota de la izquierda se observó por primera vez en enero de 2022; la nota de la derecha se observó por primera vez en agosto de 2022.

Es interesante notar que la estructura de la primera nota de rescate utilizada por Ransom Cartel comparte similitudes con una nota de rescate enviada por REvil, como se muestra en la Figura 2. Además del uso de una redacción similar, ambas notas emplearon el mismo formato de 16 cadena hexadecimal de bytes para el UID.

Ransom Cartel TOR Sitio

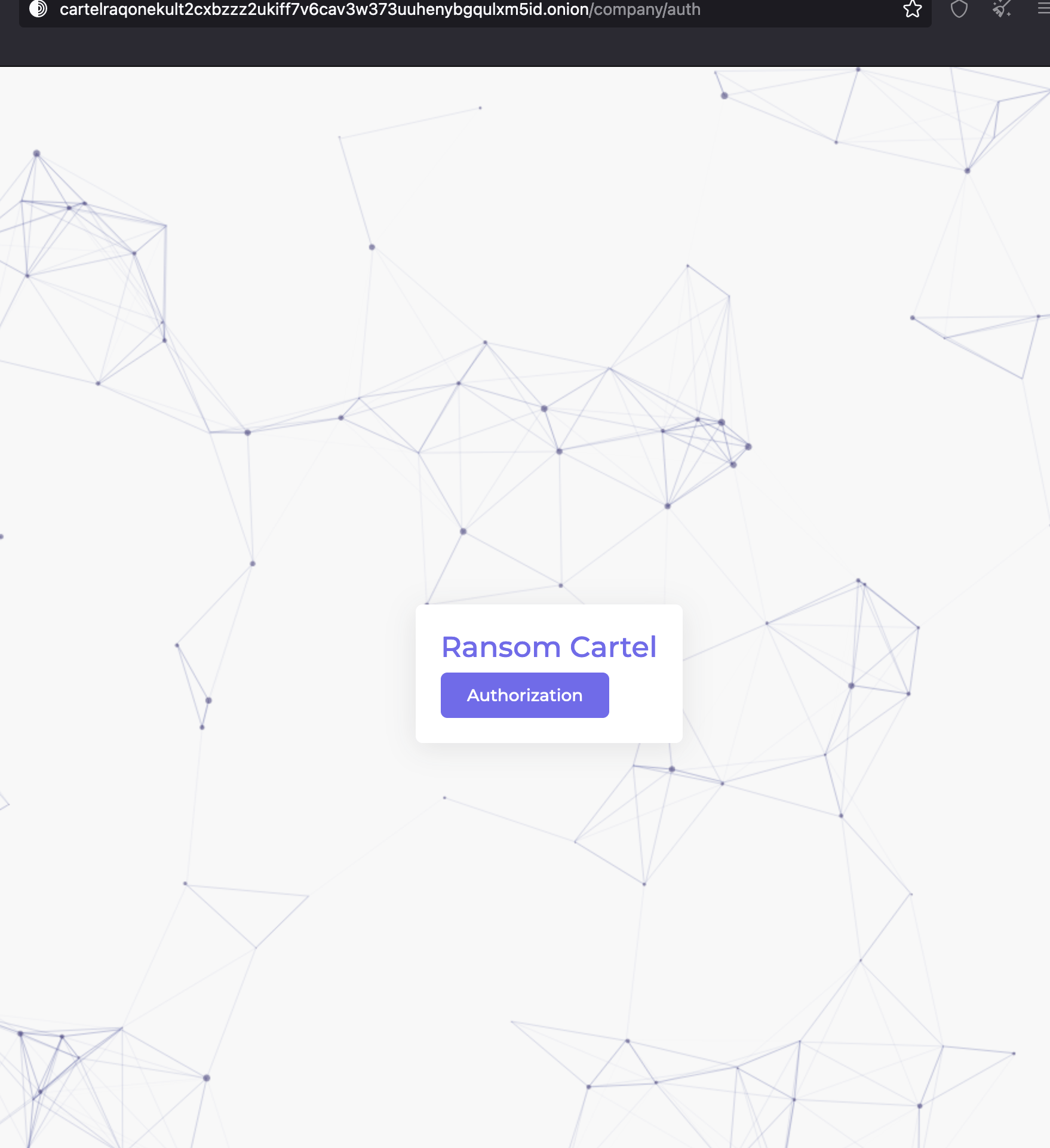

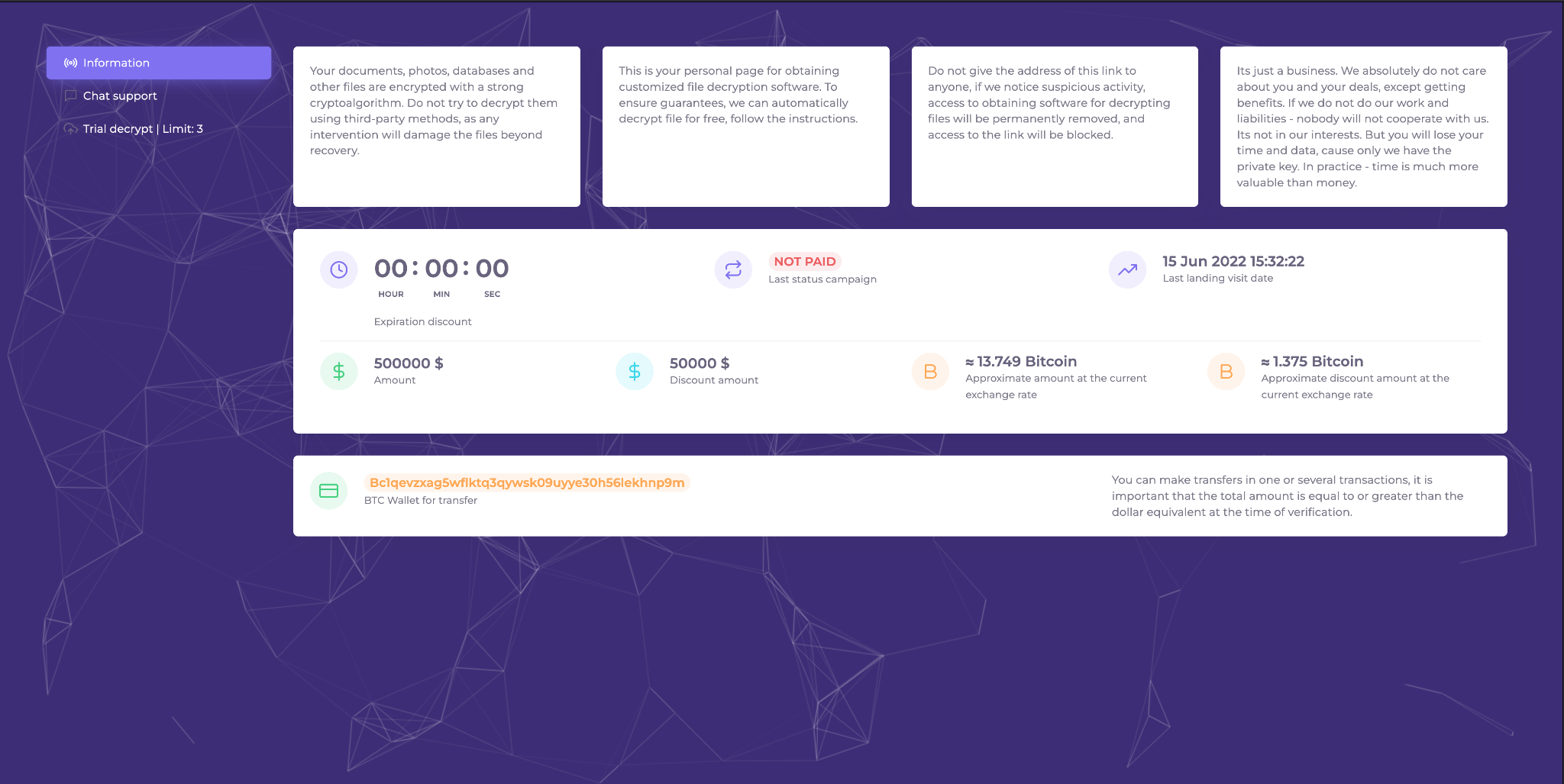

El sitio web de Ransom Cartel para comunicarse con las víctimas estaba disponible a través de un enlace TOR proporcionado en la nota de rescate. Hemos observado varias URL de TOR que pertenecen a Ransom Cartel, lo que probablemente indica que han estado cambiando la infraestructura y desarrollando activamente su sitio web. Se necesita una clave privada TOR para acceder al sitio web.

Cuando se ingresa la clave, se carga la siguiente página:

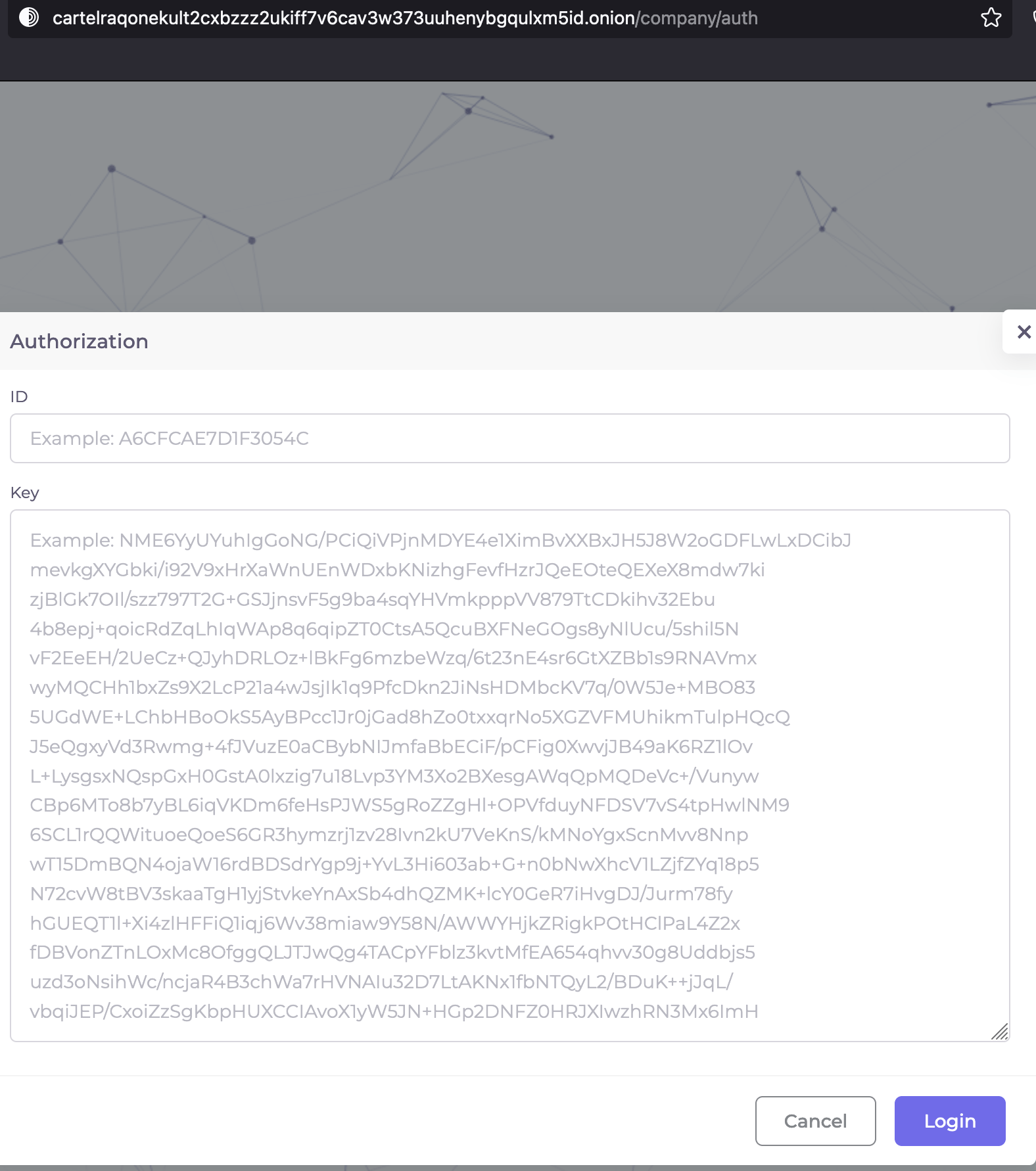

Al ingresar al sitio TOR a través del botón Autorización, se solicita una pantalla que solicita el ingreso de los detalles incluidos en la nota de rescate.

Una vez que se completa la autorización en el sitio TOR, aparece la página que se muestra en la Figura 5. El sitio incluye detalles como la demanda de rescate, tanto en dólares estadounidenses como en bitcoins, y la dirección de la billetera de Bitcoin.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.