Un notorio hacker británico fue procesado el miércoles por el Departamento de Justicia de EE. UU. por presuntamente administrar el ya desaparecido mercado de la web oscura ‘The Real Deal’.

El acusado de 34 años Daniel Kaye (también conocido como Bestbuy, Spdrman, Popopret, UserL0ser) presuntamente dirigió el mercado de servicios ilícitos entre principios de 2015 y noviembre de 2016 cuando The Real Deal cerró .

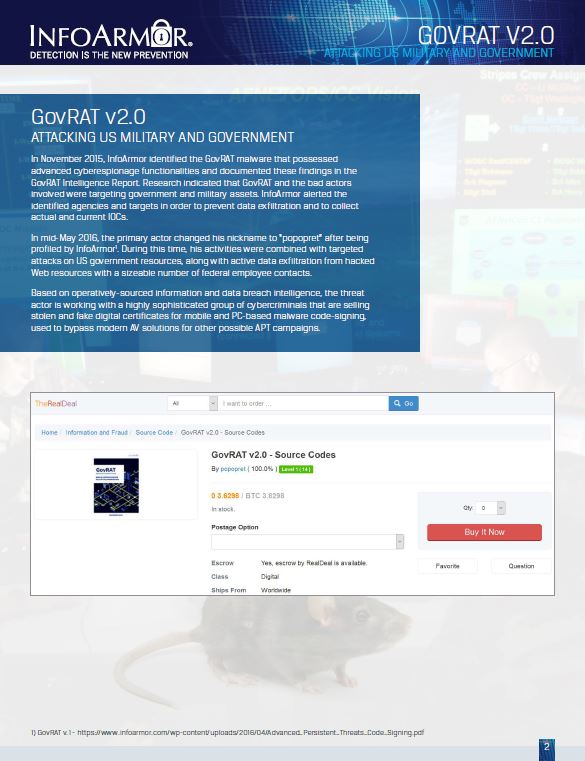

Los actores de amenazas usaron esta plataforma para vender cualquier cosa, desde credenciales robadas para los sistemas de las agencias gubernamentales de EE. UU. y herramientas de hackeo, drogas, armas y datos gubernamentales.

Entre las credenciales de inicio de sesión puestas a la venta en el mercado de la web oscura, los documentos judiciales mencionan credenciales para computadoras pertenecientes a la Administración Nacional de Aeronáutica y del Espacio (NASA), la Marina de los EE. UU., la Administración Nacional Oceánica y Atmosférica (NOAA), los Centros para Enfermedades Control y Prevención (CDC) y el Servicio Postal de EE. UU. (USPS).

Kaye también presuntamente traficó cuentas de Twitter y Linked y conspiró con un actor de amenazas conocido como TheDarkOverlord para vender números de Seguro Social robados.

Lavó la criptomoneda obtenida mientras operaba The Real Deal utilizando el servicio mezclador Bitmixer.io Bitcoin para ocultar las ganancias ilícitas de los esfuerzos de análisis de rastreo de blockchain de las fuerzas del orden.

“Mientras vivía en el extranjero, este acusado supuestamente operaba un sitio web ilegal que ponía a la venta herramientas de hackeo y credenciales de inicio de sesión, incluidas las de las agencias gubernamentales de EE. UU.”, dijo el fiscal federal Ryan K. Buchanan.

Mejor conocido por paralizar al ISP alemán Deutsche Telekom

Kaye se hizo un nombre como desarrollador y vendedor del malware GovRAT [ PDF ] que sus “clientes” usaban para hackear agencias gubernamentales de EE. UU.

Kaye secuestró y eliminó accidentalmente más de 900,000 enrutadores en la red de Deutsche Telekom a fines de noviembre de 2016 utilizando una variante de malware de botnet Mirai con vulnerabilidades.

Los enrutadores de Deutsche Telekom fueron requisados para aumentar la potencia de fuego de su botnet DDoS después de que un ISP liberiano no revelado los contratara para apuntar a sus competidores locales en ataques DDoS .

También anunció servicios de alquiler de DDoS por contrato respaldados por una botnet masiva de más de 400,000 dispositivos IoT infectados con Mirai .

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.