Especialistas en ciberseguridad han detectado un nuevo ataque de contrabando de solicitudes HTTP que usa una mezcla de solicitudes legítimas y maliciosas con la capacidad de generar múltiples problemas para cualquier red corporativa. El informe fue presentado por la firma de seguridad Bishop Fox.

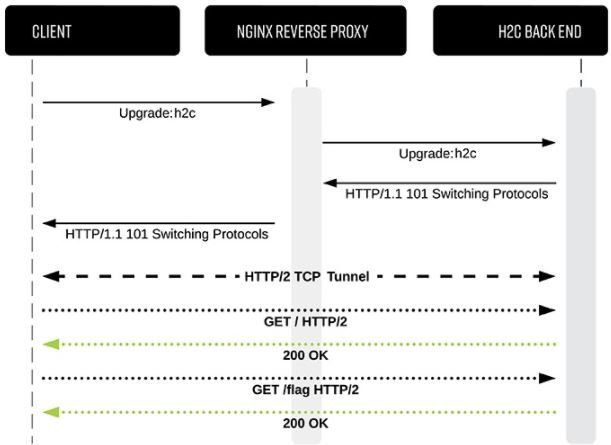

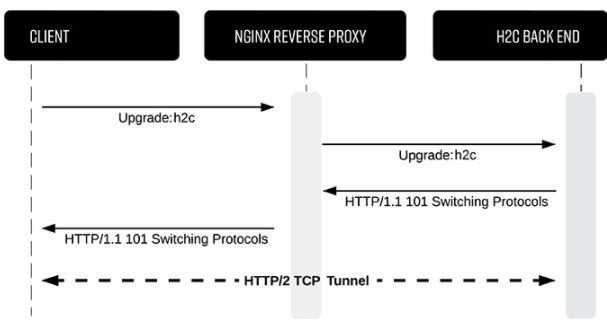

Jake Miller, investigador a cargo del informe, asegura que las consecuencias de este ataque pueden ser devastadores para cualquier sistema. El ataque, apodado “Contrabando h2c”, se basa en el protocolo HTTP/2, iniciado por un encabezado HTTP/1.1 enviado a través de una comunicación no cifrada y se presenta cuando un actor de amenazas usa h2c para enviar solicitudes a un servidor intermediario (o servidor proxy), capaz de esquivar los mecanismos de acceso al servidor.

Acorde al experto, los hackers maliciosos podrían usar este ataque para falsificar encabezados en comunicaciones internas y acceder a los endpoints de una red comprometida. Miller afirma que publicó la vulnerabilidad debido a la gran cantidad de clientes que podrían verse impactados por el ataque: “Encontramos servidores afectados en toda clase de organizaciones, lo que sugiere que esta falla podría ser un problema general”, añade.

Respecto al alcance de esta falla, el experto cree que su impacto podría ser lo suficientemente grande como para afectar a cualquier proxy, incluyendo los endpoints como API o payments, que podrían verse afectados sin importar otros endpoints proxy.

Los consumidores podrían no verse afectados directamente por este ataque, aunque podría presentarse el acceso no autorizado a la información de sus cuentas: “Las organizacioens que dependen de proxies para evitar el acceso a terminales sensibles podrían restringir el uso de encabezados internos para mitigar el riesgo de ataque”, menciona Miller.

Este es un vector de ataque apenas descubierto, por lo que los investigadores no han podido determinar si ha sido explotado de forma activa. Anteriormente se han usado ataques de falsificación y contrabando de solicitudes HTTP similares, que aprovechan las fallas en el procesamiento de HTTP para acceder a paneles de administración internos, realizar ataques de spoofing, accediendo de forma ilegítima a las redes de miles de organizaciones.

Por supuesto, la implementación activa de este ataque tiene sus propias limitantes. Por ejemplo, los actores de amenazas tendrían que averiguar exactamente qué tareas maliciosas podrían realizarse una vez que han accedido a las redes comprometidas, mitigando el impacto negativo puesto que este método solo brinda acceso a los sistemas backend.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.