Desde al menos mediados de 2021, un grupo de ciberespionaje chino conocido como Volt Typhoon ha estado apuntando a empresas de infraestructura crítica en todo Estados Unidos, incluido Guam, según Microsoft , que analiza las actividades de ambos grupos.

Sus víctimas provienen de una amplia variedad de industrias importantes, como el gobierno, la marina, las comunicaciones, la fabricación, la tecnología de la información, los servicios públicos, el transporte, la construcción y la educación, entre otras. Desde mediados de 2021, Volt Typhoon ha estado activo y ha atacado organizaciones en Guam y en otros lugares de los Estados Unidos que son vitales para la infraestructura esencial de la nación. Las empresas a las que se dirige esta campaña provienen de una variedad de campos. El patrón de actividad que se ha visto muestra contundentemente que el actor de amenazas tiene como objetivo realizar espionaje y mantener el acceso sin ser descubierto durante la mayor cantidad de tiempo posible.

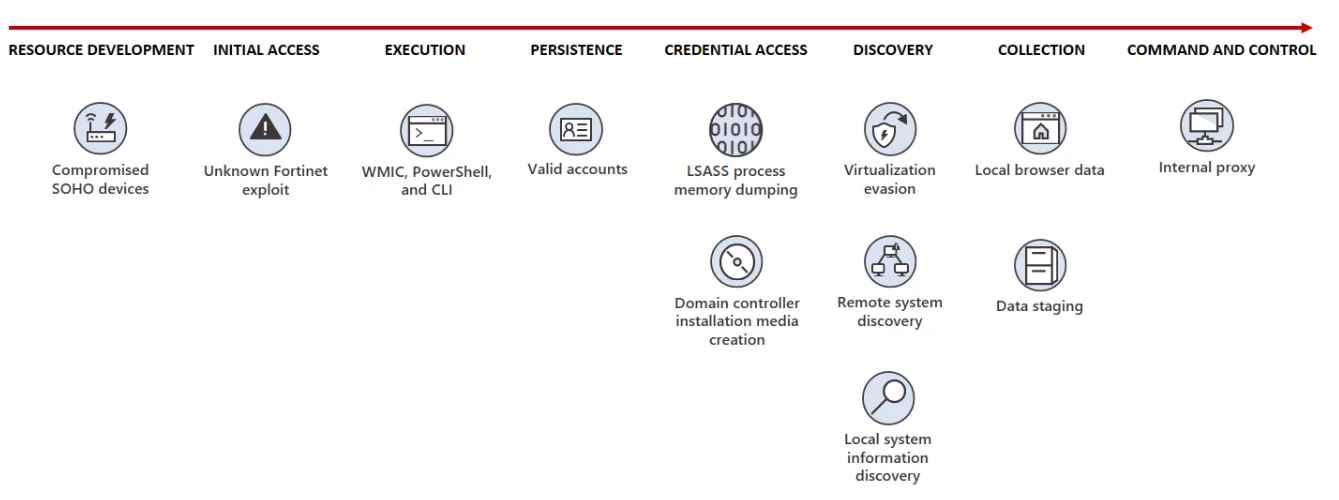

El actor de amenazas se enfoca significativamente en el sigilo a lo largo de esta campaña para lograr su objetivo. Hacen esto al depender casi por completo de las prácticas de living-off-the-land y las actividades hands-on-keyboard. Utilizan la interfaz de línea de comandos para emitir comandos con el fin de: (1) recopilar datos, incluidas las credenciales, de los sistemas locales y de red; (2) colocar los datos en un archivo de almacenamiento con el fin de prepararlos para su exfiltración; y (3) usar las credenciales válidas robadas para mantener la persistencia. Además, Volt Typhoon intenta mezclarse con la actividad regular de la red al redirigir el tráfico a través de equipos de red de oficinas pequeñas y oficinas en el hogar (SOHO) secuestrados, como enrutadores, firewalls y dispositivos VPN. Esto se hace en un esfuerzo por imitar el comportamiento normal de la red. También se les ha visto establecer un canal de comando y control (C2) a través de un proxy utilizando una versión personalizada de una aplicación de código abierto. Este es otro método que utilizan para evitar ser detectados por las autoridades.

Su campaña se centró en los proveedores de infraestructura crítica, así como en sus estrategias para obtener y conservar el acceso ilegal a las redes objetivo. Detectar y combatir este ataque puede ser difícil debido a que depende de cuentas legítimas y binarios de vida libre (LOLBins).

El acceso inicial a las empresas que son el foco del ataque Volt Typhoon se obtiene a través de dispositivos Fortinet FortiGuard con acceso a Internet. Microsoft continúa su investigación sobre las tácticas utilizadas por Volt Typhoon para adquirir acceso a estos dispositivos.

Las actividades posteriores al compromiso de Volt Typhoon rara vez involucran el uso de malware. En cambio, dependen de instrucciones que les permiten “living-off-the-land” para filtrar datos, acceder a información en el sistema e identificar más dispositivos conectados a la red.

Particularmente difícil es la tarea de mitigar el peligro planteado por adversarios como Volt Typhoon, que dependen de cuentas genuinas y binarios de vida fuera de la tierra (LOLBins). El uso de canales de inicio de sesión regulares y archivos binarios del sistema necesita un control del comportamiento para que se detecte como un comportamiento sospechoso. Para remediar la situación, las cuentas comprometidas deben eliminar o cambiar sus credenciales.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.