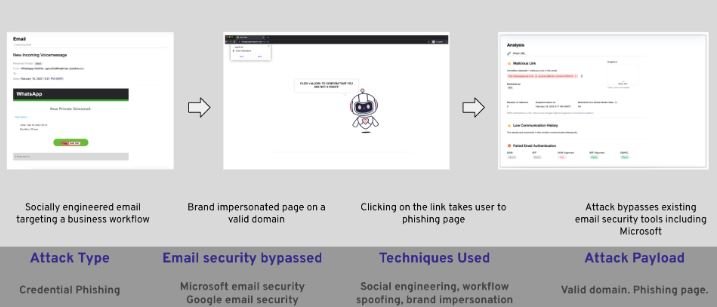

Investigadores de la firma Armblox reportan la detección de una campaña de phishing en la que los actores de amenazas usan una falsa notificación de mensaje de voz en WhatsApp con el fin de instalar una variante de malware para el robo de datos en el sistema objetivo. El ataque ha sido identificado en al menos 28,000 buzones de Office 365 y Google Workspace.

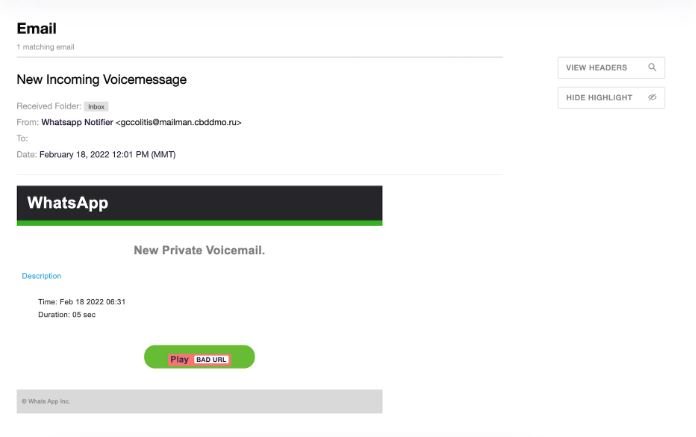

Los hackers usan un email de ingeniería social titulado como “Nuevo mensaje de voz entrante”. Como se muestra en la siguiente captura de pantalla, en el cuerpo del correo electrónico se hallaba un supuesto mensaje de WhatsApp, sugiriendo a la víctima hacer clic en un botón de “Reproducir” para escuchar el mensaje.

El dominio desde el que se envió le mensaje (mailman.cbddmo.ru) parece estar asociado a un sitio web de seguridad vial en Rusia. Según el sitio web, esta organización se dedica a brindar asistencia vial a Moscú y pertenece al Ministerio del Interior de Rusia.

Los investigadores creen que los actores de amenazas explotaron una vulnerabilidad para tomar control de esta plataforma y usarla para lanzar los ataques de phishing, por lo que estos mensajes no levantan sospechas en los sistemas afectados.

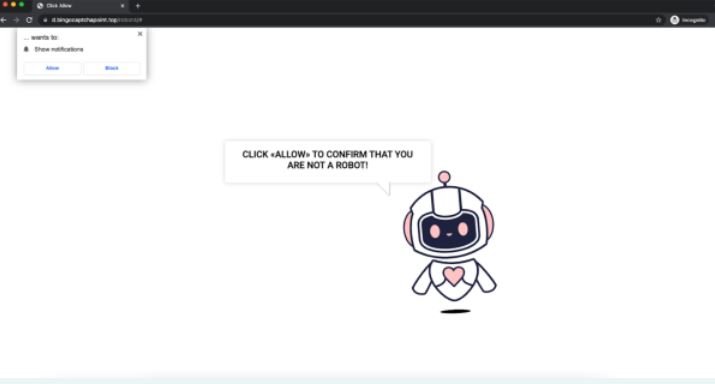

Si los usuarios caen en la trampa y hacen clic en el falso botón de “Reproducir”, son redirigidos a una página desde la cual se tratará de instalar un troyano JS/Kryptik. Este es un código JavaScript ofuscado incrustado en páginas HTML que redirige el navegador a una URL maliciosa e implementa un exploit específico.

Los usuarios afectados encuentran un mensaje de verificación tipo CAPTCHA, que es el truco utilizado por los actores de amenazas para instalar la carga útil en el sistema afectado. Al instalar la variante de malware Infostealer, los hackers comenzarán a recopilar información confidencial almacenada en el navegador del usuario, principalmente credenciales de acceso.

Esta es una campaña de gran alcance y altamente efectiva, por lo que los usuarios de implementaciones Office 365 y Google Workspace deben permanecer atentos a potenciales intentos de ataque. Al igual que con cualquier otra campaña de phishing, los usuarios pueden protegerse ignorando los emails no solicitados, tratando de no visitar sitios web desconocidos y habilitando todos los mecanismos de seguridad posibles para detectar potenciales amenazas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.