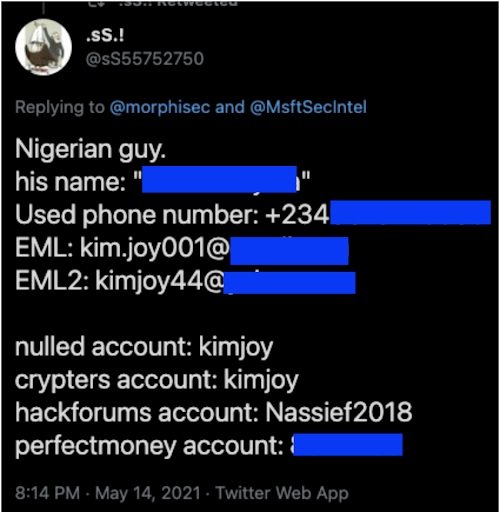

Investigadores en ciberseguridad de Cisco Talos reportan la detección de una campaña de espionaje contra la industria de las aerolíneas, empleando herramientas de hacking como AsyncRAT y otros troyanos de acceso remoto (RAT). Esta campaña, identificada como Operación Layover, ha sido atribuida a un actor de amenazas con sede en Nigeria, activo en la comunidad cibercriminal desde 2015 y que se caracteriza por sus poco sofisticados ataques.

Al parecer, la campaña tiene como objetivo el despliegue de ataques de robo de datos, fraude electrónico y fraude financiero, entre otras variantes de ataque. Según el reporte, el operador del ataque utiliza un malware convencional y disponible en dark web, por lo que en realidad no se están empleando nuevas variantes de malware. El atacante también involucra el uso de “crypters”, herramientas suplementarias que permiten usar RATs evadiendo la detección.

El objetivo principal del atacante es el robo de cookies y credenciales de inicio de sesión, que pueden ser vendidos a otros grupos de hacking para el despliegue de ataques posteriores, incluyendo relleno de credenciales, compromiso de email empresarial (BEC) e infecciones de ransomware.

Esta campaña se da en un contexto en el que esta variante de fraude y sus operadores, conocidos como brokers de acceso inicial (IAB), están creciendo de forma desmedida. A través de toda la dark web, han aparecido plataformas para vender esta información a grupos de hacking en todo el mundo.

Sobre este ataque, los expertos mencionan que comienza con una campaña de phishing y spam, con el hacker haciéndose pasar por un representante de compañías aeroespaciales para enviar decenas de emails a diversos objetivos. El mensaje hace referencia a temas relacionados con viajes aéreos e incluye un enlace a un supuesto archivo PDF; si el usuario objetivo hace clic, será redirigido a una secuencia de comandos .VBS alojada en Google Drive, donde la carga útil del RAT es cifrada y entregada al sistema de la víctima, lo que desencadenará el ataque final.

El reporte de Cisco Talos también señala la detección de algunos dominios usados como C&C, como akconsult.linkpc.net, empleado para alojar la carga útil de AsyncRAT. Este servidor usaba TLS para el cifrado de sus comunicaciones, lo que permitió realizar una búsqueda con este mismo registro digital y detectar otros ocho dominios vinculados a esta campaña.

Los investigadores señalan que estos dominios fueron identificados entre mayo y junio pasados, además de que al momento de su detección algunos de estos dominios tenían apenas un par de días de registro. El reporte también señala la detección de 14 archivos .VBS maliciosos.

Hace unos meses Microsoft también publicó un informe en referencia a esta campaña, señalando que los actores de amenazas emplearon otras herramientas como Agent Tesla para la exfiltración de datos confidenciales, además de que lograron tomar capturas de pantalla de los sistemas afectados y realizar mapeos de redes.

A pesar de que la poca sofisticación del atacante ha permitido detectar esta campaña, los investigadores de Cisco Talos consideran que el riesgo no debe ser desestimado: “Muchos actores de amenazas pueden actuar impulsivamente y seguir representando un riesgo severo; si bien este es un ataque simple los operadores han sabido continuar con la campaña activa por al menos tres años, así que se debe encontrar una forma de contener la amenaza”, concluye el reporte.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.