Especialistas en ciberseguridad reportan que esta mañana se filtraron las claves de descifrado para las víctimas de las variantes de ransomware Maze, Egregor y Sekhmet. A través de la plataforma de BleepingComputer, un supuesto desarrollador de malware comenzó a compartir esta información, que puede resultar útil para miles de usuarios.

Los desarrolladores de Maze comenzaron a operar en mayo de 2019, convirtiéndose en los pioneros de la táctica conocida como “doble extorsión”, muy popular entre los grupos cibercriminales en la actualidad. Después de que Maze anunciara su cierre de operaciones en 2020, parte de su equipo de desarrollo lanzó una nueva variante conocida como Egregor. Sobre Sekhmet, los expertos mencionan que esta operación no fue muy difundida, ya que comenzó a trabajar cuando Maze aún estaba activo.

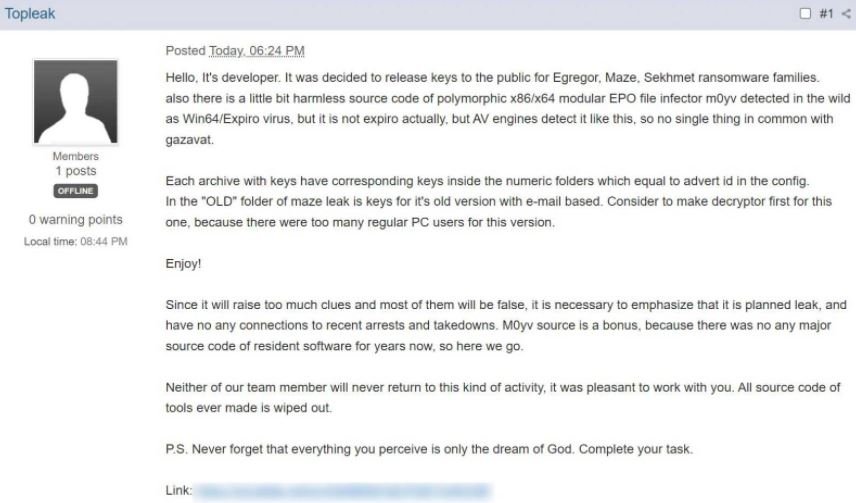

Un supuesto miembro de estas operaciones identificado como ‘Topleak’ fue el responsable de la filtración, afirmando que se trataba de una filtración planificada y que no está relacionada con las recientes operaciones policiales emprendidas contra los grupos de ransomware. Topleak también asegura que los miembros restantes de estas operaciones ya no participan activamente en otros grupos de ransomware, además de que el código fuente de las cepas mencionadas ha sido destruido por completo.

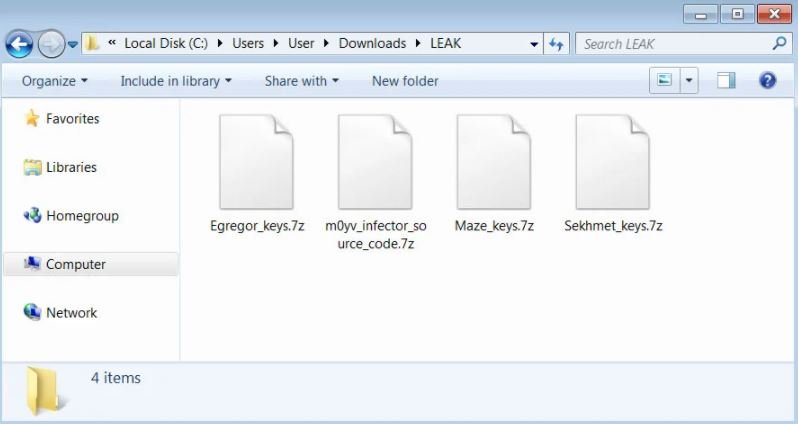

La publicación incluye un enlace de descarga para un archivo ZIP con cuatro archivos que almacenan las claves de descifrado de Maze, Egregor y Sekhmet, además del código fuente de un malware etiquetado como ‘M0yv’, empleado en los ataques de estos grupos.

Cada uno de estos archivos contiene una clave de cifrado maestra pública y una clave maestra privada vinculada con un afiliado de estas operaciones.

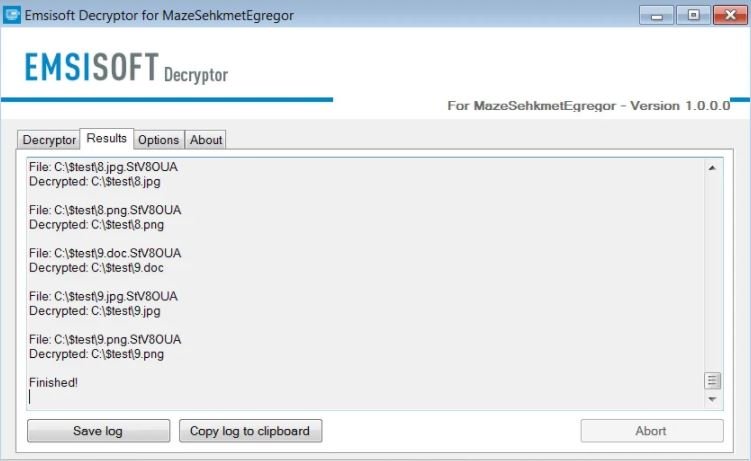

El reconocido investigador de ransomware Michael Gillespie revisó las claves de descifrado, confirmando su legitimidad, por lo que los usuarios afectados por estas variantes de ransomware podrán recuperar el acceso a sus archivos comprometidos. Gillespie mencionó que las claves se utilizan para descifrar las claves cifradas que están incrustadas en las notas de rescate recibidas por las víctimas.

Junto con la firma de seguridad Emsisoft, el investigador lanzó una herramienta que permitirá que cualquier víctima de Maze, Egregor y Sekhmet recupere sus archivos exitosamente y de forma gratuita.

Para usar el descifrador, las víctimas necesitarán la nota de rescate creada durante el ataque, ya que contiene la clave de descifrado para su caso en específico.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.