Especialistas en ciberseguridad señalan la detección del uso de bots de Telegram en una campaña maliciosa para el robo de contraseñas de un uso, empleadas para la autenticación de dos factores (2FA). El reporte, elaborado por Intel 471, señala la detección de un incremento en la cantidad de estos servicios prestados en foros clandestinos, algo que ha afectado especialmente a los usuarios de servicios de autenticación multifactor.

Estos mecanismos de autenticación se han convertido en uno de los mecanismos de seguridad más populares y funcionales, por lo que para los actores de amenazas resultan de gran utilidad en caso de lograr el compromiso de uno de estos sistemas.

Los expertos mencionan que algunos de los servicios de evasión 2FA recurren al uso de bots de Telegram en una especie de canal de “soporte al usuario” enfocado en el cibercrimen, ejecutando esta clase de actividades maliciosas: “En estos canales de soporte, los participantes comparten su éxito mientras usan el bot, incluso presumiendo sus millonarias ganancias con otros atacantes”, menciona el reporte.

Para ser precisos, estos bots de Telegram se utilizan para contactar a las posibles víctimas y realizar intentos de phishing de forma automatizada, haciéndose pasar por empleados bancarios o funcionarios públicos con el fin de obtener sus contraseñas de un uso y evadir el mecanismo de autenticación multifactor.

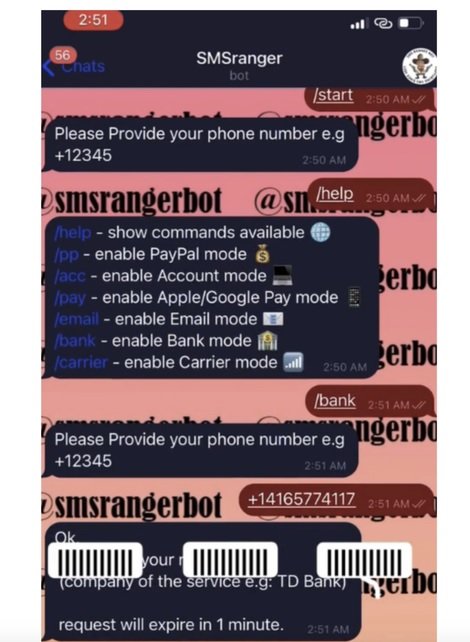

Durante su investigación, los expertos detectaron dos bots particularmente llamativos: SMSRanger y BloodOTPbot.

La interfaz y la configuración de comandos de SMSRanger son similares a la conocida plataforma Slack y se pueden usar para atacar contra servicios en particular como PayPal, Apple Pay y Google Play. Por otra parte, BloodOTPbot es un bot basado en SMS que también se puede utilizar para generar llamadas telefónicas automáticas.

La creación de estos bots requiere un nivel básico de programación, pero nada en comparación con el desarrollo de malware personalizado, así que incluso los hackers principiantes pueden participar en un esquema de estas características. Por si fuera poco, al igual que en una botnet convencional, los bots de Telegram pueden alquilarse y, una vez que se envía el número de teléfono de la víctima prevista, los ataques pueden comenzar con solo unos pocos clics.

Para los expertos de Intel 471, esta es una clara muestra de cómo los actores de amenazas pueden evadir incluso los más avanzados mecanismos de autenticación multifactor, algo especialmente preocupante considerando que no se requieren avanzados conocimientos de hacking malicioso para emprender tal ataque.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.