La compañía francesa de ciberseguridad ExaTrack le dio al malware el nombre de Mélofée después de que descubrieron tres instancias del software dañino previamente revelado que datan de principios de 2022.

Uno de los artefactos está destinado a eliminar un rootkit en modo kernel que se basa en un proyecto de código abierto conocido como Reptile. Este rootkit estaba destinado a robar información confidencial. La compañía dijo en un informe que “Según la información de vermagic, está diseñado para una versión de kernel 5.10.112-108.499.amzn2.x86 64”. “El rootkit solo viene con algunas características, la más importante de las cuales es la instalación de un gancho hecho específicamente para ocultarse”.

Se cree que los comandos de shell se usan para entregar tanto el implante como el rootkit. Se informa que estas instrucciones de shell descargan un instalador y un paquete binario personalizado desde un sitio remoto. El paquete binario se envía como parámetro al instalador, después de lo cual se extraen del paquete el rootkit y un módulo de implantación del servidor que se encuentra en desarrollo en este momento.

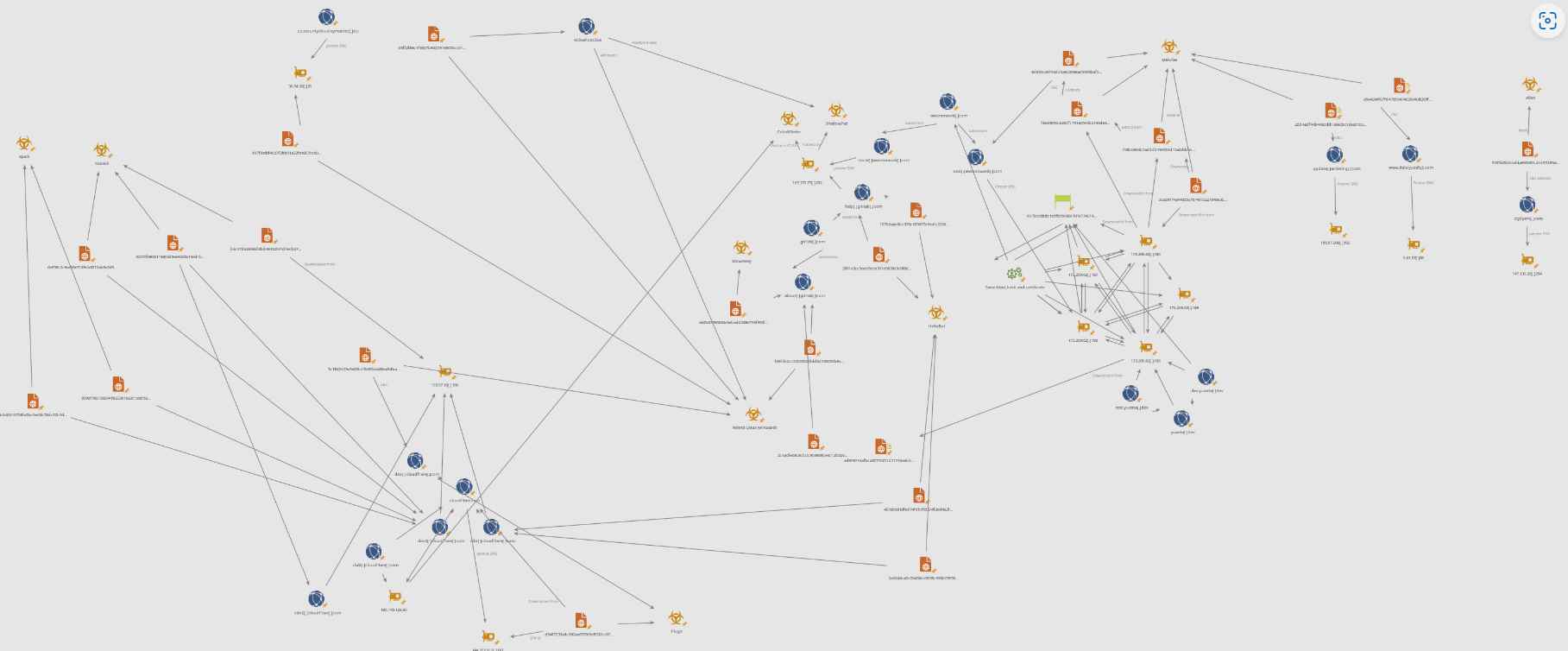

Es posible que Mélofée se comunique con un servidor remoto y reciba instrucciones que le permitan realizar operaciones con archivos, crear sockets, iniciar un shell y ejecutar comandos arbitrarios, al igual que otras puertas traseras de este tipo. Estas características permiten que Mélofée sea funcionalmente equivalente a otras puertas traseras de este tipo. Las superposiciones de infraestructura con otras organizaciones, incluidas APT41 (también conocida como Winnti) y Earth Berberoka, son la fuente de las conexiones del malware con China (también conocido como GamblingPuppet).

Desde al menos el año 2020, un actor patrocinado por el estado conocido como Earth Berberoka se ha dirigido principalmente a sitios web de apuestas en China empleando malware multiplataforma como HelloBot y Pupy RAT. Este actor se conoce con el apodo de Earth Berberoka. Trend Micro afirma que ciertas muestras de Pupy RAT basadas en Python se han ocultado mediante el empleo del rootkit Reptile.

ExaTrack también encontró un segundo implante con el nombre en clave AlienReverse. Al igual que Mélofée, este implante utiliza software de libre acceso como EarthWorm y socks proxy. Ambos implantes tienen similitudes significativas en su programación. Según un comunicado emitido por la empresa, “La familia de implantes Mélofée es otra arma en el arsenal de los atacantes patrocinados por el estado chino, que exhiben innovación y mejora continuas”.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.