Hace un par de semanas, los investigadores de Proofpoint detectaron una nueva campaña maliciosa identificada como OiVaVoii empleando cuentas secuestradas de Office 365 y una sofisticada combinación de tácticas de phishing, robo de datos y sitios web maliciosos. En los casos reportados se ha detectado el uso de aplicaciones maliciosas para el robo de tokens OAuth, despliegue de campañas de phishing persistente, ataques de movimiento lateral y distribución de malware.

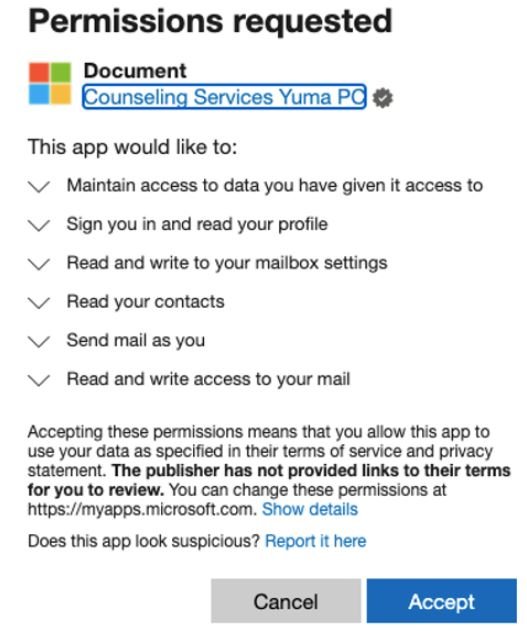

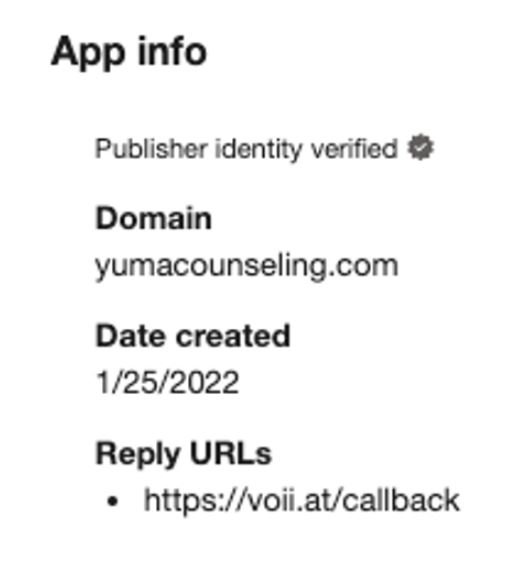

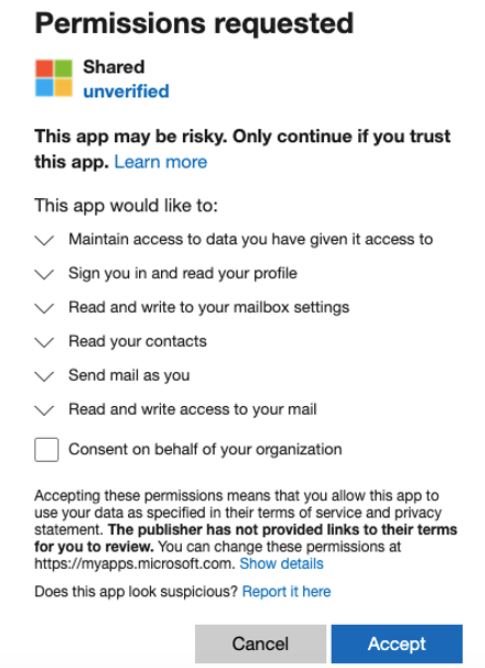

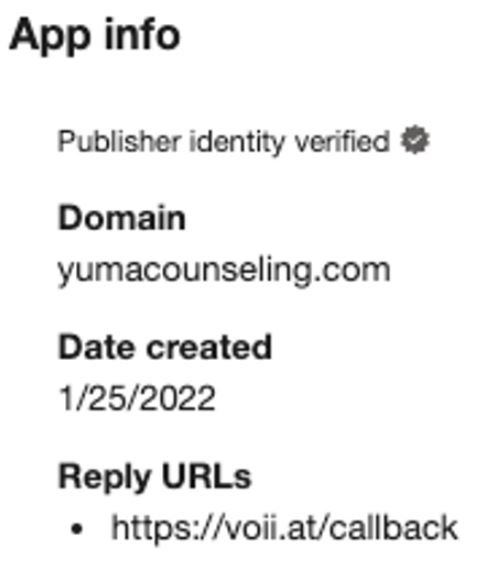

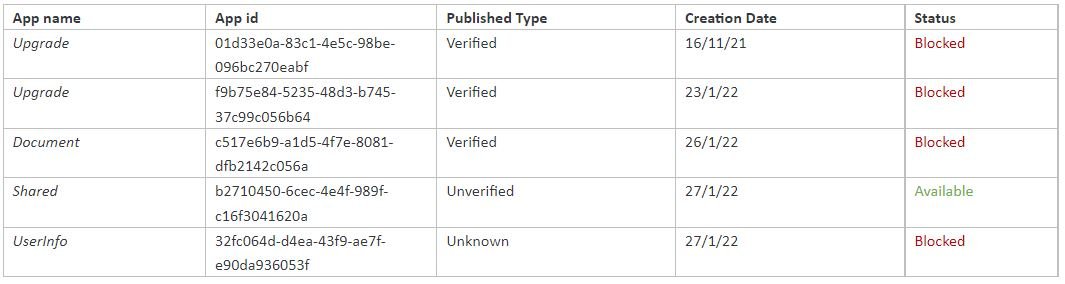

En su reporte, los investigadores señalaron la detección de cinco aplicaciones OAuth maliciosas relacionadas con esta campaña. Estas aplicaciones fueron desarrolladas por Yuma Counseling Services, un supuesto proveedor verificado; al menos tres de estas aplicaciones de terceros fueron creadas por dos editores verificados, lo que sugiere que los propietarios de la aplicación estén controlando una cuenta de usuario comprometida en una cuenta legítima de Office.

Cuando las aplicaciones están listas, se envían solicitudes de autorización a usuarios específicos de Office, indicando que esta es una campaña de spear phishing. El ataque depende en gran medida de la confianza en la aparente legitimidad del email malicioso, supuestamente enviado por una organización editorial; en adelante, los hackers solo tienen que esperar a completar el robo de tokens OAuth.

Según el reporte, el ataque OiVaVoii puede dividirse en los pasos enlistados a continuación:

- Los hackers usan la URL de respuesta para redirigir al usuario a una pantalla autónoma, lo que quiere decir que basta un clic en cualquier área para volver a cargar la misma página, encerrando al usuario en un loop

- El software de Microsoft es suplantado empleando íconos falsificados

- Las aplicaciones maliciosas usan ataques Man-in-The-Middle (MiTM) para el robo de credenciales y como una táctica para generar persistencia

- El ataque se dirige específicamente a usuarios de alto nivel en organizaciones privadas en todo el mundo, permitiendo a los atacantes obtener un punto de acceso ideal a las redes afectadas

- Las aplicaciones detectadas solicitaron permisos similares, principalmente relacionados con el acceso a la bandeja de entrada, permitiendo el envío de emails maliciosos internos y externos, robo de información confidencial y creación de reglas de bandeja de entrada

La siguiente tabla muestra las aplicaciones maliciosas vinculadas a la campaña:

Ante este riesgo de seguridad, Microsoft recomienda implementar algunas medidas preventivas, incluyendo la limitación para aplicaciones de terceros y uso de soluciones de seguridad adicionales, además de mantener una estricta política de seguridad email para todos los miembros de una organización.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.