Especialistas en ciberseguridad reportan la detección de una vulnerabilidad crítica de escalada de privilegios en el sistema operativo IOS IE que permitiría a los actores de amenazas ejecutar código arbitrario en implementaciones Cisco SD-WAN.

Como algunos usuarios recordarán, esta familia de productos permite a empresas de cualquier tamaño conectar diferentes ubicaciones de oficinas a través de la nube utilizando diversas tecnologías de red, incluyendo conexiones estándar a Internet. Los dispositivos en cada ubicación permiten análisis avanzados, monitoreo, especificaciones de rendimiento específicas de la aplicación y automatización para cualquier conexión a través de la red de área amplia de una empresa.

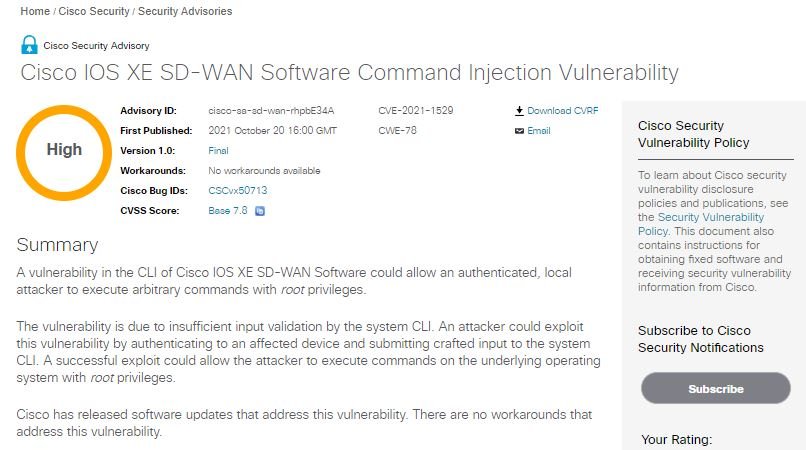

Identificada como CVE-2021-1529, la falla fue descrita como una inyección de comandos que permitiría la ejecución de código en áreas del sistema operativo que deberían estar restringidas en condiciones normales. Para ser específicos, la falla reside en la interfaz de línea de comandos (CLI) del software Cisco IOS XE SD-WAN; la explotación exitosa de la falla permitiría la ejecución de comandos arbitrarios con privilegios de usuario root.

En su alerta de seguridad, Cisco señala que la vulnerabilidad existe debido a la validación insuficiente de entradas en CLI y la explotación exitosa requeriría autenticación en el sistema afectado y el envío de una entrada especialmente diseñada a la CLI afectada: “El compromiso exitoso permitiría a los hackers leer y escribir cualquier archivo en el sistema, realizar operaciones como cualquier usuario, y cambiar configuraciones del sistema, entre otras acciones”, señala Cisco.

Mientras la vulnerabilidad recibió un puntaje de 7.8/10 según el Common Vulnerability Scoring System (CVSS), la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) emitió un comunicado para solicitar a los usuarios de implementaciones afectadas actualizar a la brevedad.

Cisco ha lanzado múltiples actualizaciones para SD-WAN durante 2021; en enero, la firma lanzó múltiples parches para abordar fallas de inyección de comandos y desbordamiento de búfer en SD-WAN, mismas que podían ser explotadas por actores de amenazas no autenticadas para la ejecución de código arbitrario en el sistema objetivo.

Meses después, la compañía corrigió dos fallas críticas en vManage SD-WAN que habrían permitido a hackers maliciosos no autenticados ejecutar código remoto en redes corporativas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.