La implementación de una auditoría automatizada en sistemas informáticos forma parte de los conocimientos esenciales para cualquier especialista en ciberseguridad. En esta ocasión, los expertos en pentesting del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cuatro herramientas para identificar vulnerabilidades en sistemas Linux de forma automática.

La comunidad de la ciberseguridad considera a Linux como un sistema operativo muy seguro, aunque las características de seguridad pueden variar considerablemente entre las diversas distribuciones disponibles. Para mitigar el impacto negativo de las posibles fallas, los expertos en pentesting deben realizar auditorías de seguridad periódicas antes de que los problemas se acumulen y se agraven.

Las utilidades mostradas a continuación ayudarán a los investigadores durante las fases de análisis y pentesting, automatizando algunos pasos de la investigación.

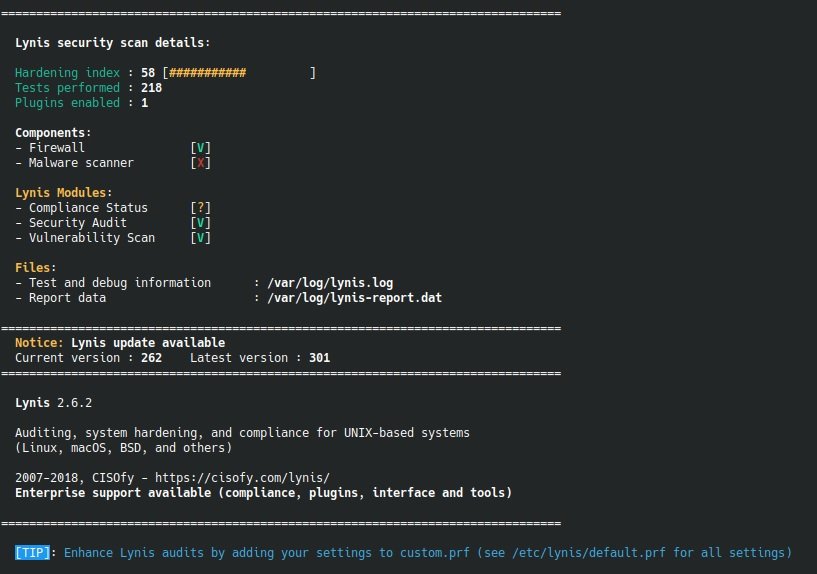

LYNIS

Esta es una herramienta de auditoría para sistemas similares a UNIX (Linux, OS X, Open BSD, entre otros). Lynis ayuda a los pentesters a verificar los medios de protección disponibles en el sistema, además de aportar consejos para la adecuada configuración de seguridad gracias al análisis general del sistema, paquetes de software vulnerables y potenciales problemas de configuración.

Lynis cuenta con soporte para las siguientes distribuciones de Linux:

- CentOS

- Debian

- Fedora

- OEL

- openSUSE

- RHEL

- Ubuntu

Entre sus principales características, los expertos en pentesting destacan las siguientes:

- Auditoría de seguridad automatizada

- Pruebas de cumplimiento con ISO27001, PCI-DSS, HIPAA

- Análisis de vulnerabilidades

- Configuración y administración de activos

- Gestión de parches y actualizaciones

- Pentesting

- Detección de intrusiones

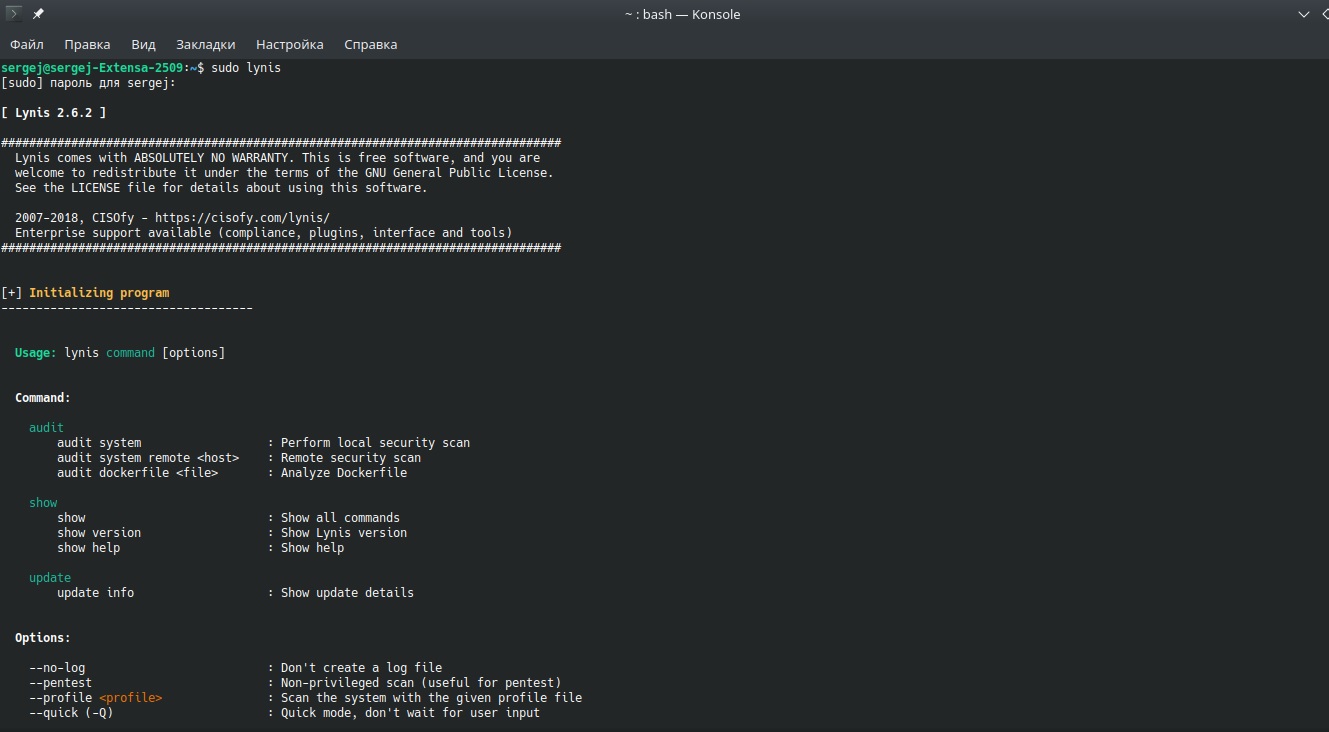

Instalación y lanzamiento

La herramienta debe ser instalada a través de YUM:

$ yum install lynis

En sistemas similares a Debian:

$ apt-get install lynis

Para openSUSE:

$ zypper install lynis

Para la instalación a través de Git:

$ cd /usr/local

$ git clone https://github.com/CISOfy/lynis

$ cd lynis

Los expertos en pentesting mencionan que también es posible descargar y descomprimir directamente el archivo con la utilidad en un directorio creado previamente. Lynis funciona sin configuración preliminar; puede iniciar un escaneo básico usando el siguiente comando:

$ lynis audit system

Para un inicio rápido, pruebe las siguientes funciones:

- checkall, -c: Comenzar a escanear

- check-update: Búsqueda de actualizaciones

- cronjob: Iniciar Lynis a través del programador

- quick, -Q: No esperar entradas del usuario, excepto por errores

- version, -V: Mostrar la versión actual de Lynis

LUNAR

Lockdown Unix Auditing and Reporting (LUNAR) es un script empleado por los expertos en pentesting para la generación de un informe de auditoría de seguridad del host de UNIX. Este script está basado en CIS y otros marcos. Las funciones esenciales de LUNAR tienen que ver con la evaluación de seguridad en un sistema, autoevaluación y mejoras de seguridad.

LUNAR está disponible para las siguientes distribuciones de Linux:

- RHEL 5.6.7

- Centos 5,6,7

- Scientific Linux

- SLES 10,11,12

- Debian

- Ubuntu

- Amazon Linux

- Solaris (6,7,8,9,10 and 11)

- Mac OS X

La utilidad también es compatible con la plataforma en la nube de Amazon (AWS) y los contenedores Docker.

LUNAR es un script de línea de comandos sh, por lo que no se requieren complicados pasos de instalación. Para empezar, descargue el archivo de GitHub, descomprímalo en un directorio previamente seleccionado y ejecútelo desde la línea de comandos.

$ ./lunar.sh –a

Los expertos en pentesting recomiendan ejecutar la utilidad en modo auditoría (opción -a).

A continuación se muestra una lista con los principales parámetros de la utilidad:

- -a: Iniciar en modo auditoría sin realizar cambios en el sistema

- -v: Modo detallado (usado con -a y –A)

- -d: Ver los cambios propuestos en el sistema antes de agregarlos a las configuraciones

- -s: Comenzar el modo selectivo

- -l: Iniciar en modo de bloqueo (realizar cambios)

- -S: Enlistar todas las funciones de UNIX disponibles para el modo personalizado

- -W: Enlistar de todas las funciones de AWS disponibles para el modo personalizado

- -D: Enlistar todas las funciones de Docker disponibles para el modo personalizado

- -Z: Mostrar los cambios realizados en el sistema

- -b: Enlistar archivos de respaldo

- -n: Mostrar los segmentos de código disponibles

- -u: Restaurar desde la copia de seguridad

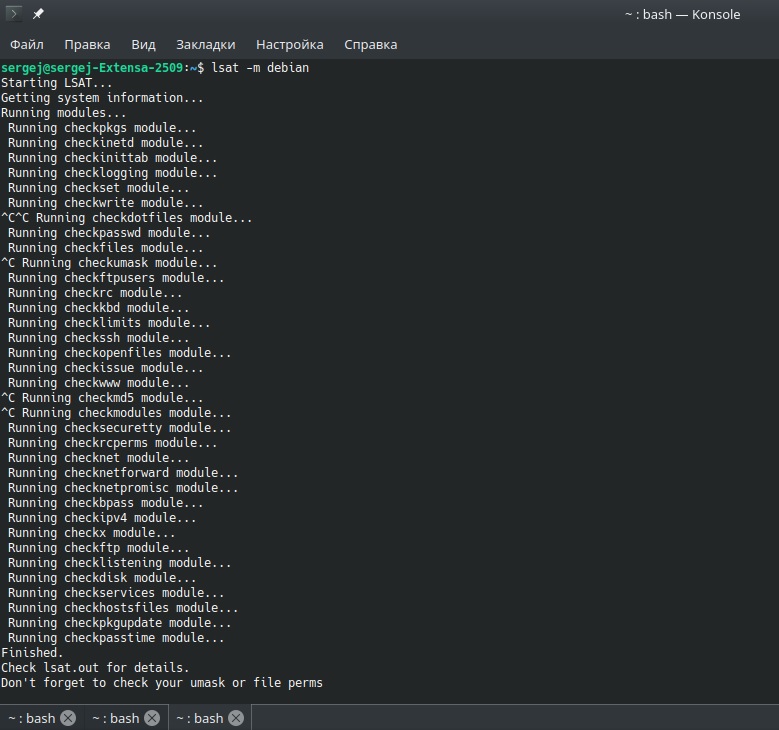

LSAT

La Herramienta de Auditoría de Seguridad de Linux (LSAT) es un desarrollo modular, por lo que se pueden agregar rápidamente nuevas funciones. LSAT verifica los registros inetd, busca RPM innecesarios y verifica las versiones del kernel, mencionan los expertos en pentesting.

LSAT está disponible para las siguientes distribuciones:

- Gentoo

- RedHat

- Debian

- Mandrake

- Linux Mint 18

- CentOS 7

- Sparc: Sun OS (2.x)

- Redhat sparc, Mandrake Sparc

- Apple OS X

Los expertos mencionan que la herramienta también debería funcionar adecuadamente en Slackware y otras distribuciones menos populares.

Instalación y lanzamiento

LSAT se instala usando la construcción desde la fuente y tiene una configuración automática preconfigurada: autoconf.

$ ./configure

$ make

Para instalar en el sistema en /usr/local/bin:

$ make install

Opciones básicas de la herramienta:

- -d diff: md5 actual y antiguo, salida a lsatmd5.diff

- -m: Prueba para una distribución específica

- redhat

- debian

- mandrake

- solaris

- gentoo

- macosx

- -a: Mostrar la página de ayuda

- -o: Es el nombre del archivo de salida, por defecto lsat.out

- -r: Comprobar la integridad de rpm, etc.

- -s: Modo silencioso

- -v: Salida detallada

- -w: Archivo de salida en formato HTML

- -x: Excluir módulos de la lista de archivos de las comprobaciones

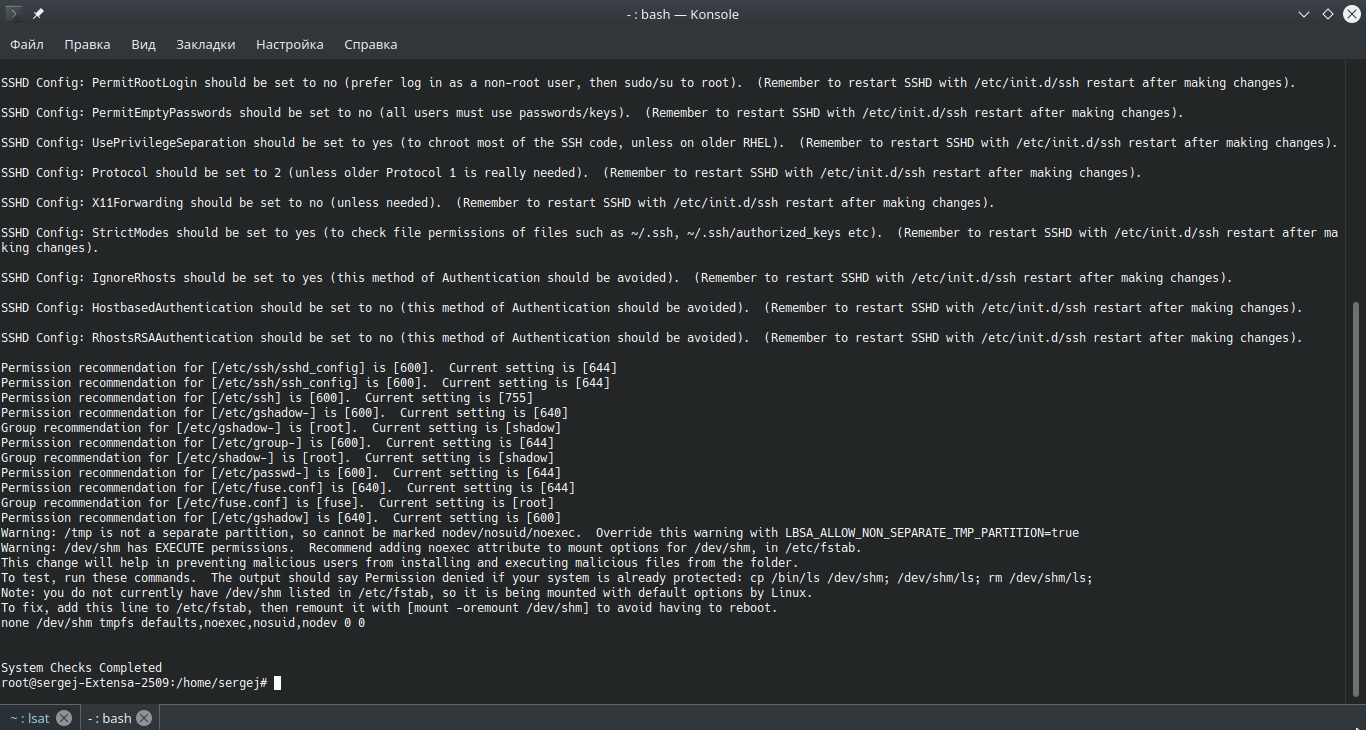

LBSA

Este es un escenario básico de auditoría de seguridad de Linux para la aplicación continua de políticas (CPE). Acorde a los expertos en pentesting, se puede ejecutar desde la línea de comandos como usuario root o de forma regular mediante el programador.

Este script se emplea específicamente para informar al administrador de posibles configuraciones que se pueden cambiar para mantener el sistema seguro. LBSA se enfoca en la búsqueda de:

- Vulnerabilidades comunes en la configuración de la cuenta de inicio de sesión de Linux

- Vulnerabilidades comunes en la configuración SSH

- Vulnerabilidades comunes en sistemas de archivos de memoria temporales y compartidos (/tmp, /var/tmp, /dev/shm, etc.)

- Recomendaciones para los permisos del sistema de archivos

- Permisos de archivos de configuración de Heartbeat y DRBD

La versión completa del script se puede encontrar en la página oficial, pero antes de emplear la herramienta debe recordar que, en algunos casos, los cambios realizados por LBSA pueden provocar una disminución en el rendimiento de su sistema. Este script debería funcionar de inmediato y solo recomendar algunos cambios pequeños pero importantes en el sistema que deberían ser fáciles de realizar.

Para consultar más material como este, no dude en visitar las plataformas oficiales del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.