Los investigadores de Trustwave descubrieron dos vulnerabilidades XSS en la herramienta Vitrea View de Canon Medical que podrían exponer la información del paciente.

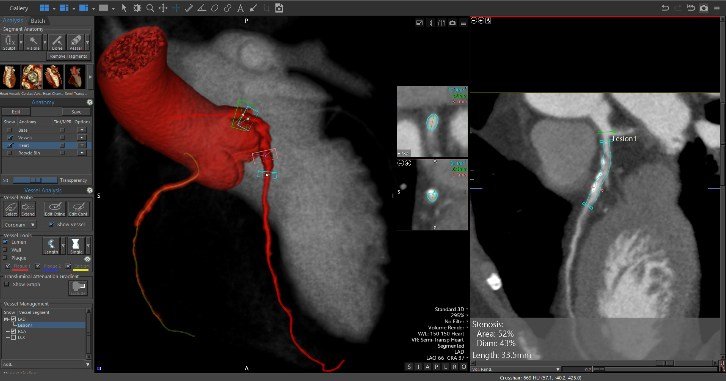

Durante una prueba de penetración, los investigadores de Trustwave Spiderlabs descubrieron dos vulnerabilidades de secuencias de comandos en sitios cruzados (XSS) reflejadas, colectivamente como CVE-2022-37461, en software de terceros para Vitrea View de Canon Medical . La herramienta Vitrea View permite ver y compartir de forma segura imágenes médicas a través del estándar DICOM.

Un atacante puede activar las vulnerabiliades para acceder/modificar la información del paciente (es decir, imágenes y escaneos almacenados) y obtener acceso adicional a algunos servicios asociados con Vitrea View.

“Si se explota, un atacante podría acceder a la información del paciente y obtener acceso adicional a varios servicios asociados con Vitrea View”. Informe publicado por Trustwave Spiderlabs.

La primer vulnerabilidad es un XSS reflejado no autenticado que reside en un mensaje de error en /vitrea-view/error/ que refleja todas las entradas después del subdirectorio /error/ de regreso al usuario, con restricciones menores. Los expertos notaron que las comillas simples y dobles y los espacios pueden romper el reflejo. Sin embargo, el uso de acentos graves (`) y la codificación base64 podría permitir evitar estas restricciones e importar scripts remotos.

La segunda vulnerabilidad es otro XSS reflejado en el panel administrativo de Vitrea View. Un atacante puede acceder al panel engañando a las víctimas para que hagan clic en un enlace especialmente diseñado. Los expertos descubrieron que la búsqueda de ‘ID de grupo’, ‘compensación’ y ‘límite’ en la página ‘Grupo y usuarios’ del panel de administración refleja su entrada al usuario cuando se ingresa texto en lugar de las entradas numéricas esperadas.

“Al igual que el hallazgo anterior, la entrada reflejada está ligeramente restringida, ya que no permite espacios. Una vez que un administrador autenticado es obligado a visitar la URL afectada, es posible crear y modificar los scripts de Python, JavaScript y Groovy utilizados por la aplicación Vitrea View”. continúa el informe.

Los expertos también publicaron una prueba de concepto para ambas vulnerabilidades.

Canon Medical solucionó ambas vulnerabilidades con el lanzamiento de Vitrea View versión 7.7.6.

Fuente: https://securityaffairs.co/wordpress/136545/hacking/canon-medical-vitrea-view-xss.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.