CVE-2023-1281 y CVE-2023-1829 son dos vulnerabilidades graves que se han descubierto en el kernel de Linux . Ambas vulnerabilidades tienen el potencial de permitir que los atacantes locales obtengan acceso de root al elevar su nivel de privilegios.

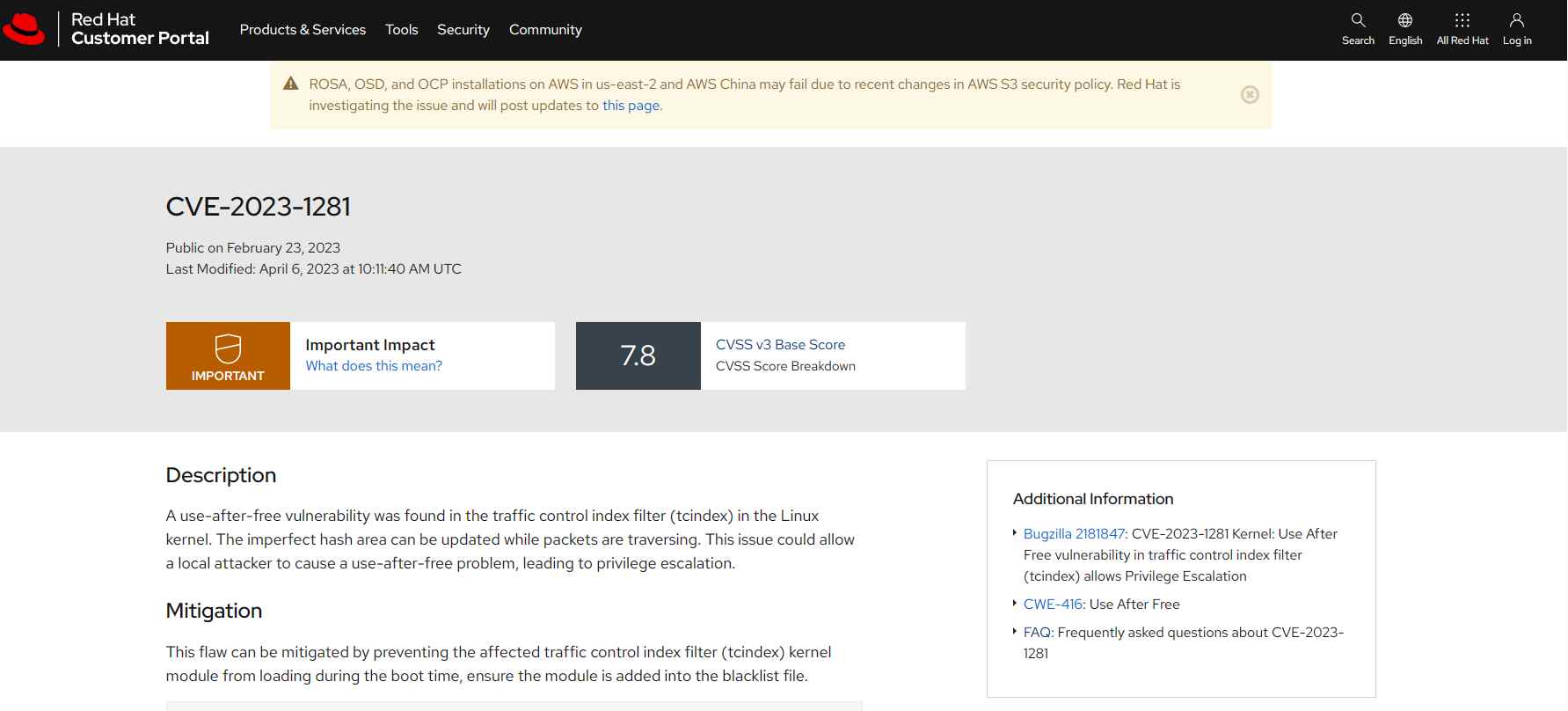

La condición de carrera a la escalada de privilegios, también conocida como CVE-2023-1281 (con una puntuación CVSS de 7,8)

CVE-2023-1281 es una vulnerabilidad de situación de carrera que puede resultar en un uso después de la liberación al actualizar filtros hash defectuosos. Ha estado presente en todas las versiones del Kernel de Linux lanzadas desde la 4.14. El problema es causado por un área hash imperfecta que se modifica mientras los paquetes están en tránsito a través de la red. Debido a esto, se produce un error de use-after-free si se llama a la función tcf exts exec() cuando se ha destruido el tcf ext que se estaba usando. Aquellos que explotan esta vulnerabilidad tienen la oportunidad de aumentar sus privilegios hasta el nivel de raíz.

Es necesario deshabilitar los espacios de nombres de usuarios sin privilegios para mitigar CVE-2023-1281, ya que los atacantes necesitan el permiso CAP NET ADMIN para crear o alterar clasificadores. Esta vulnerabilidad ha sido corregida por los mantenedores del kernel de Linux en la confirmación de git.

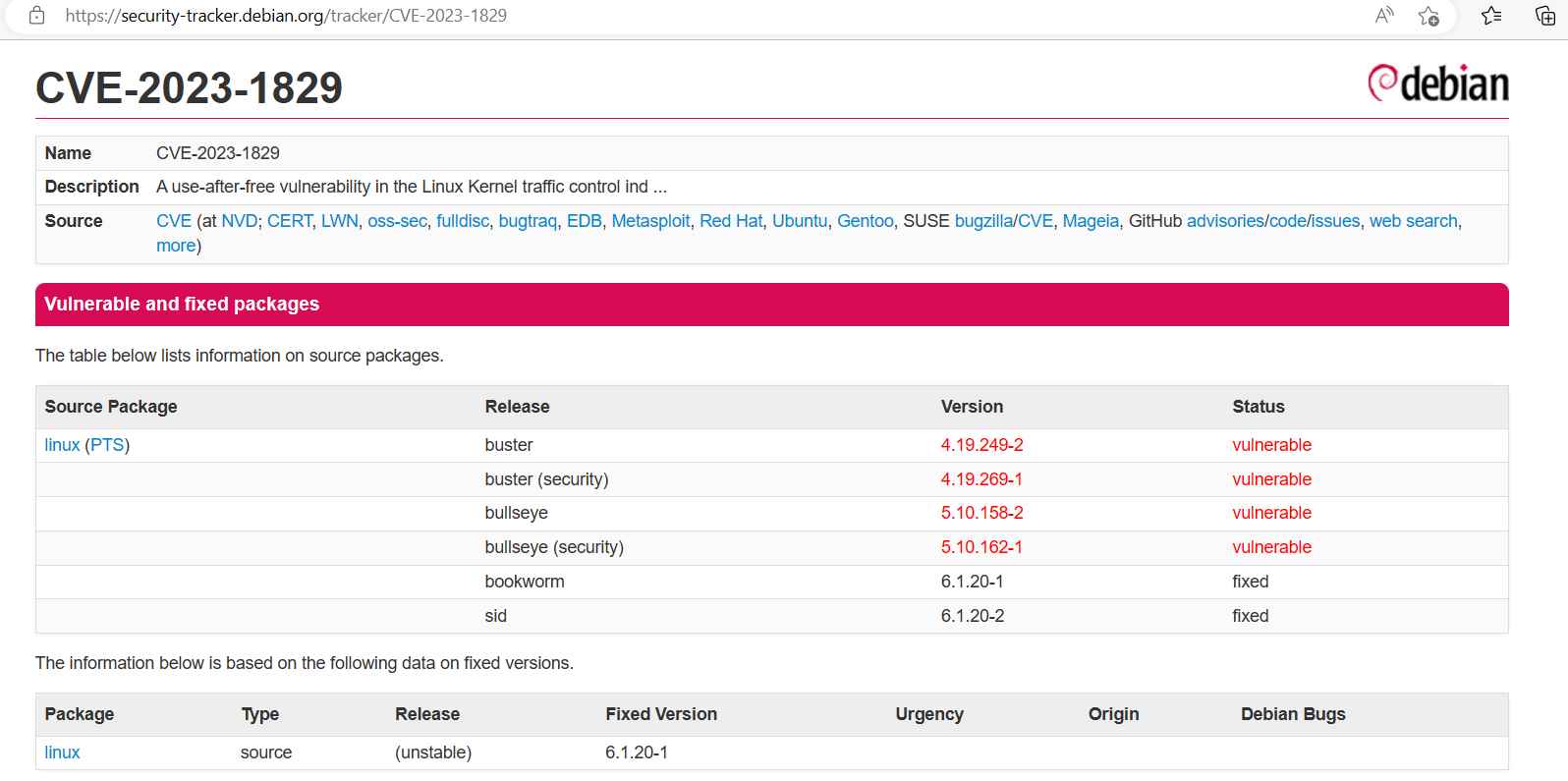

CVE-2023-1829, también conocido como “Una tormenta perfecta para la escalada de privilegios”, tiene una puntuación CVSS de 7,8.

CVE-2023-1829 es una vulnerabilidad use-after-free que ha estado presente desde el comienzo de la historia de git (2.6.12-rc2) y se volvió explotable con la exposición de la interfaz net/sched netlink a los espacios de nombres de usuario en la versión 3.8. Tiene lugar en la función tcindex delete() cada vez que se elimina un filtro hash perfecto del índice.

En el caso de que haya hashes perfectos, la función de eliminación de tcindex no deshabilita los filtros de la manera correcta. Como consecuencia de esto, la estructura subyacente ha sido doblemente liberada, lo que brinda a los atacantes locales la capacidad de elevar sus privilegios y tomar el control del sistema.

Dado que no hay mucha gente que use el clasificador tcindex y hay muchos errores en el código, las personas que mantienen el núcleo han optado por deshacerse de él por completo como medida de precaución contra CVE-2023-1829. También es una buena idea deshabilitar los espacios de nombres de usuarios sin privilegios, ya que un atacante necesita CAP NET ADMIN para realizar cambios en los clasificadores o crear otros nuevos.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.