Conclusiones clave

- TA444 es un actor de amenazas patrocinado por el estado de Corea del Norte que probó numerosos métodos de infección en 2022 con diversos grados de éxito.

- TA444 es un unicornio entre los actores alineados con el estado ya que sus operaciones principales tienen una motivación financiera y sus cadenas de infección son a menudo un microcosmos del panorama de amenazas de ciberdelincuencia en general.

- Si bien TA444 ha estado activo en su forma actual de apuntar a las criptomonedas desde al menos 2017, el grupo ha adoptado una mentalidad advenediza durante las últimas etapas de 2022.

Descripción general

En el mundo de las nuevas empresas tecnológicas, las luminarias y los charlatanes se jactan del valor de la iteración rápida la prueba de productos sobre la marcha y el fracaso. TA444, un grupo de amenaza persistente avanzado patrocinado por Corea del Norte, se ha tomado muy en serio estos mantras. TA444, que se superpone con la actividad pública llamada APT38 , Bluenoroff , BlackAlicanto , Stardust Chollima y COPERNICIUM , probablemente tenga la tarea de generar ingresos para el régimen de Corea del Norte .. Históricamente, esa tarea ha implicado la selección de bancos para, en última instancia, canalizar dinero en efectivo al Reino Ermitaño o a intermediarios en el extranjero. Más recientemente, TA444 ha centrado su atención, al igual que la industria tecnológica, en las criptomonedas. Si bien no sabemos si el grupo tiene mesas de ping pong o barriles de alguna IPA sobrevalorada en su espacio de trabajo, TA444 refleja la cultura de las startups en su devoción por el dólar y la rutina.

Fallo rápido con variaciones de tipo de archivo

De vuelta en su interés inicial por la cadena de bloques y las criptomonedas, TA444 tenía dos vías principales de acceso inicial: una cadena de entrega orientada a LNK y una cadena que comenzaba con documentos que usaban plantillas remotas. Estas campañas generalmente se denominaban DangerousPassword , CryptoCore o SnatchCrypto . En 2022, TA444 continuó usando ambos métodos, pero también había probado otros tipos de archivos para el acceso inicial. A pesar de no haber dependido mucho de las macros en campañas anteriores, TA444 parecía reflejar el panorama del cibercrimen en el verano y el otoño, intentando encontrar tipos de archivos adicionales para incluir sus cargas útiles.

No está claro si el actor de amenazas tuvo un hackathon para generar estas ideas, pero creemos que algunas de las conversaciones (dramatizadas) pueden haber sonado así:

¿Archivos del instalador MSI? ¡Vamos a intentarlo, pero pruebe algunas variedades y vea qué se pega!

disco duro virtual ? TA580 lo usó para lanzar Bumblebee, ¿por qué no tenemos una cadena VHD?

¿ ISO para omitir MoTW ? Si el mercado lo quiere, ¡démoslo!

HTML compilado ? ¿Qué somos, TA406? ¡Eh, pruébalo de todos modos!

Podemos experimentar todo lo que queramos, pero debemos mantenernos al día con nuestras cuotas de CageyChameleon y Astraeus para cumplir con nuestros OKR.

Tan sorprendente como la variación en los métodos de entrega es la falta de una carga útil consistente al final de las cadenas de entrega. Cuando otros actores de amenazas con orientación financiera prueban los métodos de entrega tienden a cargar sus cargas útiles tradicionales; este no es el caso con TA444. Esto sugiere que hay un elemento de desarrollo de malware integrado, o al menos dedicado, junto con los operadores TA444.

¿Cuál es nuestra salida al mercado?

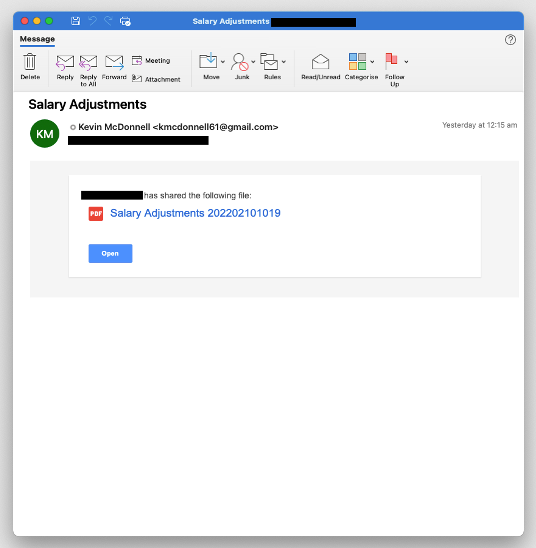

Para convencer a las víctimas de que hagan clic en enlaces maliciosos TA444 tiene una estrategia de marketing completa para aumentar sus posibilidades de nuevos ARR (Ingresos recurrentes anuales). Todo comienza con la elaboración de contenido de señuelo que pueda ser de interés o necesidad para el objetivo. Estos pueden incluir análisis de cadenas de bloques de criptomonedas oportunidades laborales en firmas prestigiosas o ajustes salariales.

TA444 ha abusado de herramientas de marketing por correo electrónico como SendInBlue y SendGrid para interactuar con su público objetivo. Estos sirven como redireccionadores de archivos alojados en la nube o conectan a la víctima directamente a la infraestructura TA444. Además el uso de dichos enlaces elimina parte del estigma del usuario de hacer clic en un enlace desconocido, ya que los enlaces de marketing no necesariamente serán señalados por la capacitación en phishing.

Al igual que otras entidades en el espacio tecnológico y de criptomonedas, alguien en la organización de TA444 supervisa las redes sociales. Este es un componente muy fuerte de la práctica de TA444, ya que el actor de amenazas ha seguido usando LinkedIn para interactuar con las víctimas antes de entregar enlaces al malware. Proofpoint ha observado que este grupo demuestra una comprensión viable del inglés, español, polaco y japonés.

Prueba en producción

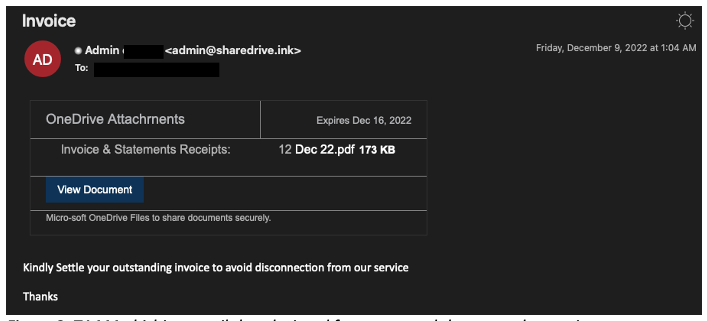

A principios de diciembre de 2022, los investigadores de Proofpoint observaron una desviación significativa de las operaciones normales de TA444 a través de una campaña de recopilación de credenciales relativamente básica. Un dominio TA444 C2 envió correos electrónicos de phishing de OneDrive llenos de errores tipográficos a una amplia variedad de objetivos en los Estados Unidos y Canadá, que abarcan varios verticales, incluidos educación, gobierno y atención médica, además de verticales financieros. Los correos electrónicos atractivos incitaron a los usuarios a hacer clic en una URL de SendGrid que redirigió a una página de recolección de credenciales. La desviación en la orientación y el volumen de mensajes de TA444 nos hizo analizar minuciosamente la campaña para comprender la actividad, pero también cuestionó nuestras suposiciones sobre el grupo. Solo esta ola de spam casi duplicó el volumen total de mensajes de correo electrónico TA444 que habíamos observado en nuestros datos durante 2022, por lo que nos preocupaba la detección de falsos positivos,

El encabezado from usó el término Admin y el nombre de dominio de destino, pero todos usaron la misma dirección de correo electrónico del sobre (admin[@]sharedrive[.]ink) y el asunto (Factura escrito con una L minúscula).

Las URL de SendGrid se utilizan para redirigir objetivos al dominio superiorexhbits[.]com, que utiliza tácticas comunes de phishing, como cargar la iconografía de la víctima a través del servicio de representación de logotipos ClearBit. Esta actividad de recolección de credenciales en expansión es una desviación de las campañas TA444 normales, que generalmente implican la implementación directa de malware. De hecho, este mismo dominio se observó sirviendo un VHD TA444 que contenía Cur1Agent el mismo día .

Proofpoint atribuyó esta campaña a una confianza de moderada a moderadamente alta basada en la exclusividad de la infraestructura TA444. Otros dominios alojados en esa IP coinciden con los errores tipográficos anteriores de TA444. Los correos electrónicos también tenían registros DMARC y SPF válidos, lo que indica que el remitente tiene el control de ese dominio. Proofpoint no puede descartar que el servidor TA444 haya sido comprometido por otro actor para enviar los enlaces de phishing. También es posible que TA444, al igual que otros actores norcoreanos como Andariel haya comenzado sus propias operaciones de pluriempleo. Si esto ocurriera anticiparíamos ver la reutilización de herramientas e infraestructura, así como una desviación continua de la orientación lejos de las principales instituciones financieras y de criptomonedas.

La cultura es la base

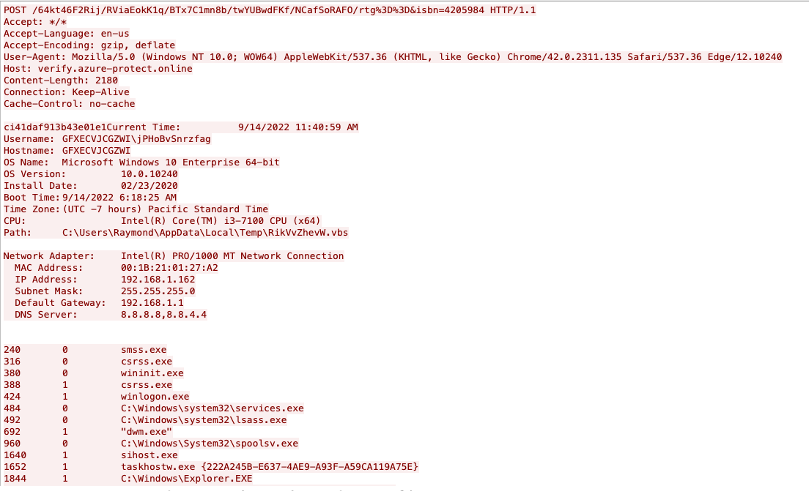

Si bien TA444 ha experimentado con nuevas líneas de producción, sus familias principales aún soportan la peor parte de sus infecciones. La familia CageyChameleon (también conocida como CabbageRAT ) ha ampliado su funcionalidad pero aún funciona como un marco de perfilado de víctimas extrayendo procesos en ejecución e información del host mientras configura el potencial para lanzar herramientas subsiguientes cargadas desde el servidor de comando y control. Los LNK señuelos utilizados para iniciar la ejecución todavía se titulan a menudo Password.txt.lnk.

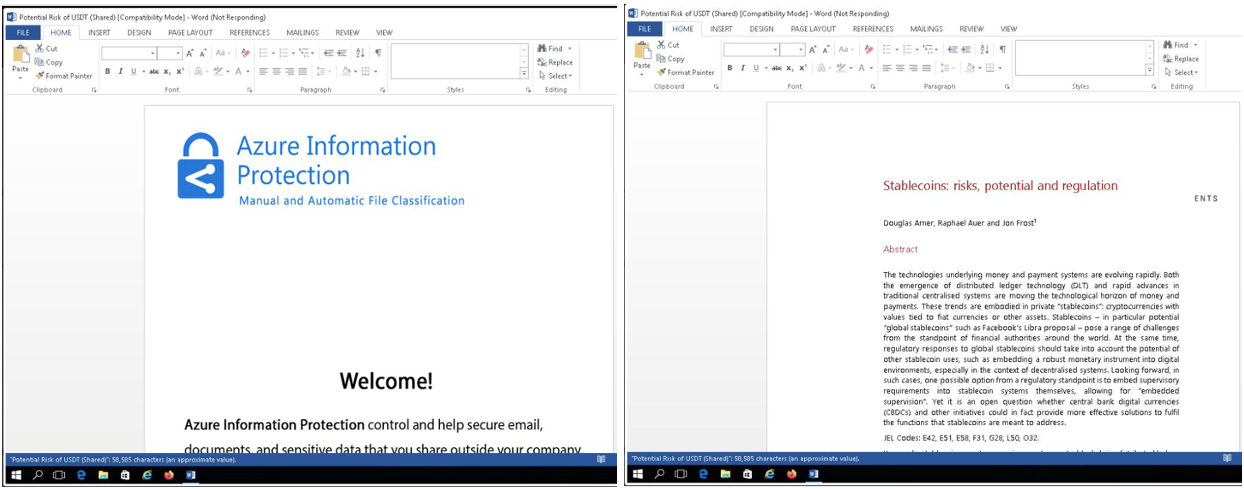

De manera similar, TA444 ha mantenido el rumbo con sus implementaciones de infraestructura y contenido de documentos, reutilizando efectivamente la iconografía de señuelos en archivos cargados de macros de segunda etapa y tomando prestado contenido directamente de las entidades que está falsificando. Los archivos de plantilla remota de la primera etapa se han adaptado no solo para descargar la macro de la segunda etapa (registrada como Astraeus por Proofpoint), sino que la primera etapa ahora contiene una puerta trasera Cardinal ofuscada, como lo señalaron PWC y Kaspersky .

Los investigadores de seguridad han observado que TA444 implementó un conjunto impresionante de puertas traseras posteriores a la explotación en su historia, incluidos msoRAT , Cardinal ( default.rdp ), la suite Rantankba , CHEESETRAY y DYEPACK , así como puertas traseras pasivas , oyentes virtualizados y extensiones de navegador para facilitar el robo.

Atribución

Proofpoint agrupa las actividades de TA444 según el linaje del malware , las heurísticas de comportamiento y las características de las herramientas de primera etapa destinadas a engañar a los usuarios objetivo, el uso distintivo de la infraestructura y la orientación de las entidades financieras, junto con otros factores. Las operaciones históricas de TA444, como el atraco al Banco de Bangladesh de 2016 y la selección de entidades de criptomonedas , han sido vinculadas al gobierno de Corea del Norte por parte de los Estados Unidos.

El Departamento del Tesoro de los Estados Unidos impuso sanciones contra dos servicios de mezcla de monedas, Tornado Cash y BlenderIO , por permitir que los operadores de TA444 laven más de USD 120 millones en criptomonedas robadas de intrusiones en varias entidades puente y de intercambio. La Oficina Federal de Investigaciones de EE. UU. atribuyó el atraco de un importante puente de criptomonedas a APT38, un grupo que se superpone en gran medida con TA444 , donde los fondos se mezclaron más tarde en BlenderIO. Esta atribución subraya cuán dependiente es TA444 del ecosistema de criptomonedas para robar fondos, crear una vía para lavarlos y retirar dinero. La actividad reciente de TA444 destaca cuán dispuesto está el adversario a adaptar sus métodos para continuar beneficiándose de sus intrusiones, y los nuevos servicios serán de ayuda. en sus esfuerzos, incluso si no es intencional.

Conclusión

Si bien podemos burlarnos de sus amplias campañas y la facilidad de agrupación, TA444 es un adversario astuto y capaz que está dispuesto y es capaz de defraudar a las víctimas por cientos de millones de dólares. Se estima que TA444 y los clústeres relacionados robaron casi $ 400 millones de dólares en criptomonedas y activos relacionados en 2021. En 2022, el grupo superó ese valor en un solo atraco por valor de más de $ 500 millones , reuniendo más de $ 1 mil millones durante 2022. Corea del Norte , al igual que otros entusiastas de las criptomonedas, ha resistido la disminución del valor de las criptomonedas , pero sigue comprometido en sus esfuerzos por utilizar las criptomonedas como un vehículo para proporcionar fondos utilizables al régimen.

Fuente: https://www.proofpoint.com/us/blog/threat-insight/ta444-apt-startup-aimed-at-your-funds

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.