Aísle su servidor de federación de Active Directory, porque los principales piratas informáticos del Kremlin los premian para la autenticación después de comprometer la red de un objetivo.

Microsoft advirtió que el grupo de piratas informáticos detrás del ataque a la cadena de suministro de SolarWinds de 2020 tiene una nueva técnica para eludir la autenticación en las redes corporativas.

El truco, una capacidad altamente especializada que Microsoft llama “MagicWeb”, permite a los actores mantener una posición firme en una red incluso cuando los defensores intentan expulsarlos. Sin embargo, a diferencia de los ataques anteriores del grupo, que Microsoft rastrea como Nobelium, no están empleando ataques a la cadena de suministro para implementar MagicWeb, sino que están abusando de las credenciales de administrador.

Estados Unidos y el Reino Unido dicen que los actores de Nobelium pertenecen a la unidad de piratería del Servicio de Inteligencia Exterior de Rusia (SVR). Los actores de Nobelium han llevado a cabo varios ataques de cadena de suministro de alto perfil desde que comprometieron los sistemas de compilación de software de SolarWinds a fines de 2020. Ese ataque se dirigió a aproximadamente 18,000 clientes, incluido Microsoft. Un número selecto de clientes, que se cree que son alrededor de 100 clientes de EE. UU., incluidas las principales empresas de tecnología y agencias gubernamentales de EE. UU., fueron violados.

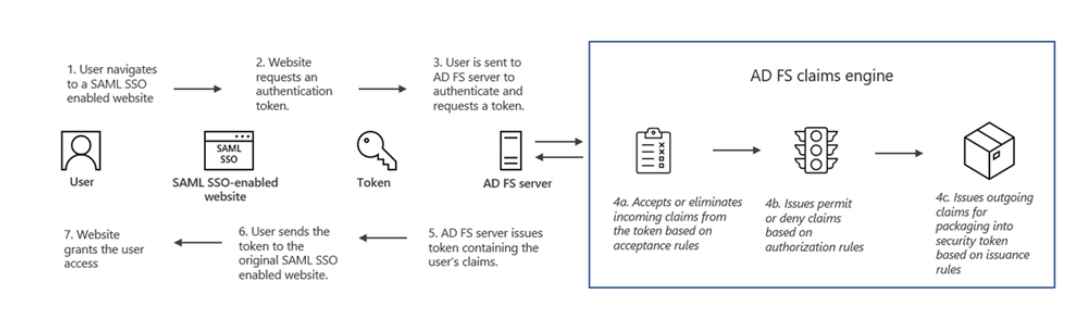

Desde entonces, Microsoft y otras empresas de seguridad han identificado múltiples herramientas sofisticadas, como puertas traseras, utilizadas por Nobelium, y MagicWeb esta última se dirige a los sistemas de identidad empresarial como Active Directory Federation Server (AD FS), lo que significa servidores AD locales frente a Azure Active Directory basado en la nube. Como resultado, Microsoft recomienda aislar AD FS y restringir el acceso a él.

Microsoft destaca que Nobelium sigue siendo “muy activo”. En julio pasado, Microsoft reveló que había encontrado malware roba de información de la PC de uno de sus agentes de soporte, que luego se usó para lanzar ataques a otros. Los actores de Nobelium también se han hecho pasar por USAID en campañas de spear-phishing.

En octubre, Microsoft destacó los ataques de Nobelium contra revendedores de software y servicios en la nube, una vez más abusando de la confianza entre el proveedor y el cliente para explotar el acceso directo a los sistemas de TI de los clientes.

Un mes antes de los ataques de la nube/revendedor, expuso una herramienta de Nobelium llamada FoggyWeb, una puerta trasera posterior al compromiso que recopilaba detalles de un AD FS para obtener certificados de firma y cifrado de tokens, y para implementar malware.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.