El grupo de hacking iraní patrocinado por el estado Charming Kitten ha estado utilizando una nueva herramienta para descargar mensajes de correo electrónico de cuentas específicas de Gmail, Yahoo y Microsoft Outlook.

El nombre de la utilidad es Hyperscraper y, como muchas de las herramientas y operaciones de los actores de amenazas, está lejos de ser sofisticado.

Pero su falta de complejidad técnica se equilibra con la eficacia, lo que permite a los hackers robar la bandeja de entrada de una víctima sin dejar muchas pistas de la intrusión.

En un informe técnico de hoy, los investigadores del Threat Analysis Group (TAG) de Google comparten detalles sobre la funcionalidad de Hyperscraper y dicen que está en desarrollo activo.

Google TAG atribuye la herramienta a Charming Kitten, un grupo respaldado por Irán que también se conoce como APT35 y Phosphorus, y dice que la muestra más antigua que encontraron data de 2020.

Los investigadores encontraron Hyperscraper en diciembre de 2021 y lo analizaron usando una cuenta de Gmail de prueba. No es una herramienta de hacking, sino un instrumento que ayuda al atacante a robar datos de correo electrónico y almacenarlos en su máquina después de iniciar sesión en la cuenta de correo electrónico de la víctima.

La obtención de las credenciales (nombre de usuario y contraseña, cookies de autenticación) para la bandeja de entrada de destino se realiza en un paso previo al ataque, normalmente robándolas.

Hyperscraper tiene un navegador integrado y falsifica el agente de usuario para imitar un navegador web obsoleto, que proporciona una vista HTML básica del contenido de la cuenta de Gmail.

“Una vez iniciada la sesión, la herramienta cambia la configuración de idioma de la cuenta a inglés e itera a través del contenido del buzón, descargando mensajes individualmente como archivos .eml y marcándolos como no leídos” – Google TAG

Cuando se completa la exfiltración, Hyperscraper cambia el idioma a la configuración original y elimina las alertas de seguridad de Google para una huella mínima.

Los investigadores de Google TAG dicen que las variantes más antiguas de la utilidad de Charming Kitten podrían solicitar datos de Google Takeout , un servicio que permite a los usuarios exportar datos de su cuenta de Google para hacer una copia de seguridad o usarlos con un servicio de terceros.

Cuando se ejecuta, Hyperscraper se comunica con un servidor de comando y control (C2) que espera la confirmación para iniciar el proceso de exfiltración.

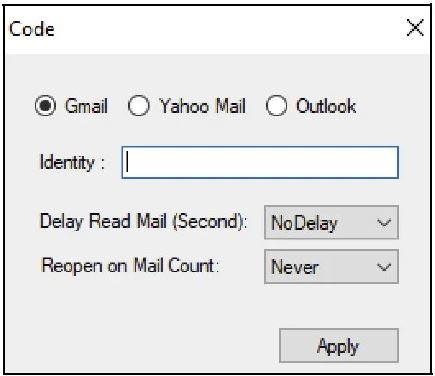

El operador puede configurar la herramienta con los parámetros necesarios (modo de operación, ruta a un archivo de cookie válido, cadena de identificador) usando argumentos de línea de comandos o a través de una interfaz de usuario mínima.

Si la ruta al archivo de cookies no se ha proporcionado en la línea de comando, el operador puede arrastrarlo y soltarlo en un nuevo formulario.

Una vez que la cookie se ha analizado con éxito y se ha agregado a la memoria caché local del navegador web, Hyperscraper crea una carpeta de “Descarga” donde descarga el contenido de la bandeja de entrada de destino.

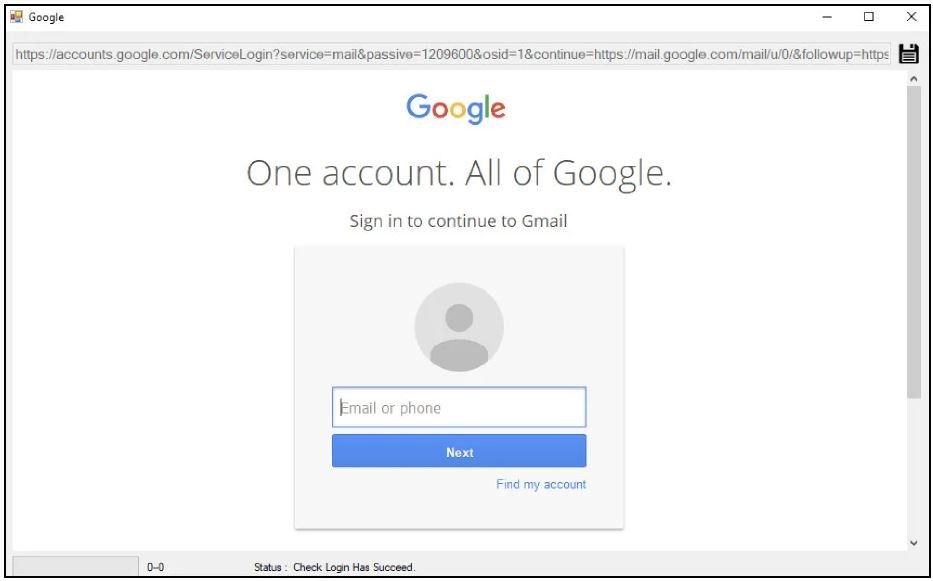

Los investigadores señalan que si la cookie no proporciona acceso a la cuenta, el operador puede iniciar sesión manualmente.

fuente de página de inicio de sesión

Hypercraper automatiza la revisión de todas las secciones de una cuenta de correo electrónico, abre los mensajes y los descarga en formato .EML y los deja como se encontraron originalmente.

Si un mensaje se marcó inicialmente como no leído, la herramienta de Charming Kitten lo deja en el mismo estado después de copiarlo.

Hyperscraper guarda todos los correos electrónicos localmente, en la máquina del operador, junto con registros que muestran un recuento de los mensajes robados y no envía al servidor C2 más datos que el estado y la información del sistema.

Al final de la tarea, Hyperscraper cubre sus huellas al eliminar cualquier correo electrónico de Google que pueda alertar a la víctima sobre la actividad del actor de amenazas (notificaciones de seguridad, intentos de inicio de sesión, acceso a aplicaciones, disponibilidad del archivo de datos).

Google ha observado que Hyperscraper se usa en una pequeña cantidad de cuentas, “menos de dos docenas”, todas pertenecientes a usuarios en Irán.

Los objetivos de Charming Kitten donde se utilizó Hyperscraper han sido notificados a través de advertencias sobre ataques respaldados por el gobierno.

Se alienta a los usuarios que recibieron dicha advertencia a reforzar sus defensas contra atacantes más sofisticados inscribiéndose en el Programa de Protección Avanzada ( AAP ) de Google y activando la función Navegación Segura Mejorada , ambas proporcionaron una capa de seguridad adicional a los mecanismos de protección existentes.

El informe de Google TAG sobre Hyperscraper de hoy comparte indicadores de compromiso, como dos servidores C2 y hash para los archivos binarios de herramientas encontrados.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.