GAIROSCOPE: Un investigador israelí demostró cómo exfiltrar datos de sistemas con espacios de aire utilizando tonos ultrasónicos y giroscopios de teléfonos inteligentes.

El popular investigador Mordechai Guri de la Universidad Ben-Gurion del Negev en Israel ideó una técnica de ataque, llamada GAIROSCOPE , para filtrar datos de sistemas con espacios de aire utilizando tonos ultrasónicos y giroscopios de teléfonos inteligentes.

El ataque requiere que el autor de la amenaza haya instalado previamente el malware en el sistema con espacio de aire, así como en un teléfono inteligente que debe estar ubicado cerca del sistema.

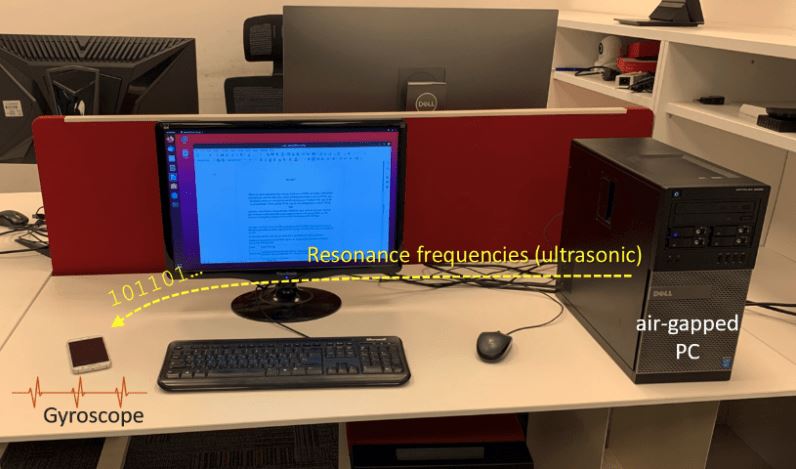

El malware instalado en el sistema air-gapped genera tonos ultrasónicos en las frecuencias de resonancia del giroscopio MEMS que producen pequeñas oscilaciones mecánicas dentro del giroscopio del teléfono inteligente.

Las frecuencias son inaudibles y las oscilaciones mecánicas se pueden demodular en información binaria.

El investigador señaló que el giroscopio en los teléfonos inteligentes se considera un sensor ‘seguro’ y se puede usar legítimamente desde aplicaciones móviles y javascript sin permisos específicos, a diferencia de otros componentes como el micrófono.

Los investigadores agregaron que en Android e iOS, es posible que no haya indicaciones visuales, íconos de notificación o mensajes de advertencia para el usuario de que una aplicación está usando el giroscopio, como las indicaciones en otros sensores sensibles.

“Nuestros experimentos muestran que los atacantes pueden filtrar información confidencial de las computadoras con espacio de aire a los teléfonos inteligentes ubicados a unos pocos metros de distancia a través del canal encubierto de Speakers-toGyroscope”. lee el trabajo de investigación.

El malware en el sistema con espacio de aire recopila datos confidenciales, incluidas contraseñas y claves de cifrado, y los codifica mediante claves de cambio de frecuencia. En la modulación por desplazamiento de frecuencia (FSK), los datos se representan mediante un cambio en la frecuencia de una onda portadora.

Luego, el malware usa los parlantes del dispositivo para transmitir los sonidos en frecuencias inaudibles.

En el lado de recepción, el teléfono recibe los sonidos usando el giroscopio del dispositivo y el malware que se ejecuta en el teléfono muestrea y procesa continuamente la salida del giroscopio. Cuando el malware detecta un intento de exfiltración, que se inicia utilizando una secuencia de bits específica, demodula y decodifica los datos. Los datos extraídos se pueden enviar al atacante utilizando la conexión a Internet del teléfono.

“En la fase de exfiltración, el malware codifica los datos y los transmite al entorno, utilizando ondas de sonido acústicas encubiertas en la frecuencia de resonancia generada por los altavoces de la computadora. Un teléfono inteligente infectado cercano ‘escucha’ a través del giroscopio, detecta la transmisión, demodula y decodifica los datos y los transfiere al atacante a través de Internet (por ejemplo, a través de Wi-Fi)”. continúa el papel. “La estación de trabajo con espacio de aire transmite datos modulados sobre ondas ultrasónicas en las frecuencias de resonancia que hace oscilar el giroscopio MEMS cercano. La aplicación en el teléfono inteligente toma muestras del giroscopio, demodula la señal y transmite los datos decodificados al atacante a través de Wi-Fi”.

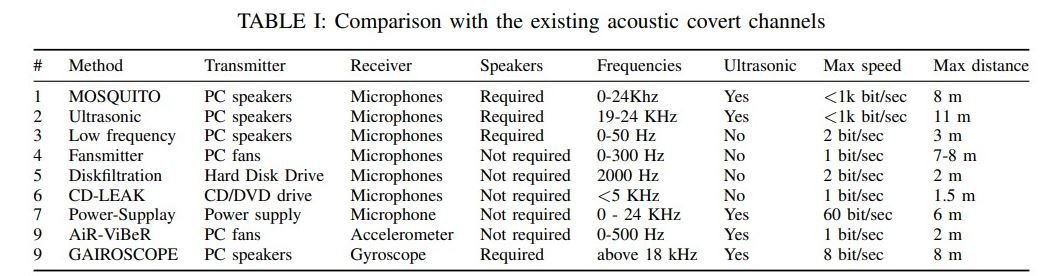

La prueba realizada por el investigador demostró que el ataque GAIROSCOPE permite una velocidad máxima de transmisión de datos de 8 bits/seg en una distancia de hasta 8 metros.

La siguiente tabla muestra la comparación con los canales encubiertos acústicos existentes previamente ideados por los investigadores:

El investigador también proporciona contramedidas para mitigar el ataque GAIROSCOPE, como la eliminación y bloqueo de altavoces, filtrado ultrasónico, interferencia de señal, monitoreo de señal, implementación de sensores de seguridad, sistemas de mantenimiento en zonas restringidas definidas por un radio diferente, según la clasificación de la zona.

Fuente: https://securityaffairs.co/wordpress/134825/hacking/gairoscope-air-gapped-system-attack.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.